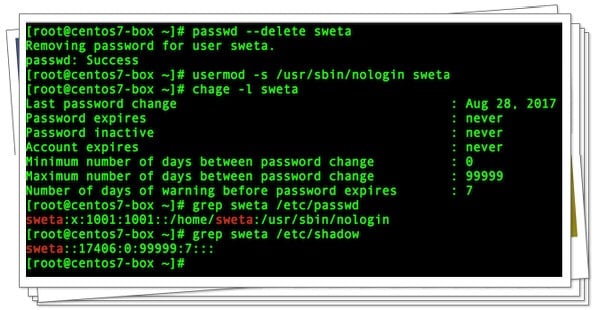

Допустим я новый пользователь Linux. Я хочу отключить пароль для учетной записи. Как удалить пароль пользователя в операционной системе Linux с помощью параметра командной строки? Какая команда удаления пароля пользователя Linux.

Очень часто у нас есть процессы в Linux, которые мы хотим всегда запускать в фоновом режиме при запуске. Это будут процессы, которые нам нужно запускать при загрузке и всегда быть для нас доступными. Если мы используем

…Чтобы показать вам основы заметания следов, мы сначала скомпрометируем цель, а затем рассмотрим некоторые методы, используемые для удаления истории Bash, очистки журналов и сохранения скрытности после использования системы Linux. В этой статье мы рассмотрим как

…Чит-команда Linux — это утилита для поиска и отображения списка примеров задач, которые вы можете выполнить с помощью команды. Информации о Linux и открытом исходном коде предостаточно в Интернете, но когда вы укоренились в своей работе,

…Считается что будет полезным настроить виртуальную машину Ubuntu. Одна из причин заключается в том, что можно иметь доступ к хосту Linux, который очень похож на различные системы Linux, которые просматриваются во время поиска угроз и

…Когда дело доходит до Linux, среда рабочего стола имеет большое значение.Среда рабочего стола составляет графический пользовательский интерфейс (GUI) вместе с набором приложений, которые вы получаете в своем дистрибутиве Linux. Среди лучших сред рабочего стола особенно

…Эта статья содержит набор методов для подключения к удаленной системе Windows из Linux и примеры того, как выполнять команды на машинах Windows удаленно из Linux с помощью ряда различных инструментов. И

…«А не следует ли мне установить какое-то программное обеспечение, чтобы упростить сбор файлов на сервере, их очистку и открытие с телефона?» — подумал я, и тут все закрутилось! Хотя мои запросы были изначально скромными, я решил

…Совсем не давно мы рассказывали о инструментах безопасной работы в сети и проведению взломов. Но сегодня рассмотрим подобные дистрибутивы с другой стороны и расскажем о уязвимости Tails и подобных систем нацеленных на анонимную работу в

…На нашем сайте много информации о разлиных хакерских инструентах. Но кроме отдельных утилит и программ существует целый класс инструментов которые по праву считаются комбайнами хакера )) Сегодня мы расскажем о таких сборках на базе Linux.

…Не новость что Linux является очень гибкой и настраиваемой системой. Благодаря этому он получает все большее распространение в сети. Но как и все остальные операционные системы, качество настройки и уровень безопасности системы зависит от квалификации администратора

…Друзья, сегодня минимум слов, максимум дела! В материале ниже будем смотреть инструменты пост-эксплуатации для систем Linux! Что можно сделать после того как ты уже прорвался во внутренний периметр сети, или, как на CTF-соревнованиях, когда

…Среди огромного множества всевозможных кибератак в сети особое место занимают атаки с мошеннической точкой доступа, которые ещё называют Rogue Wi-Fi Access Point Attack. Они направлены на перехват важных учётных данных жертвы. Результативность их довольно велика, а

…Каждое утро я проверяю почтовые уведомления logwatch и получаю основательное удовольствие, наблюдая несколько сотен (иногда тысяч) безуспешных попыток получить доступ. (Многие довольно прозаичны — попытки авторизоваться как root с паролем 1234 снова и

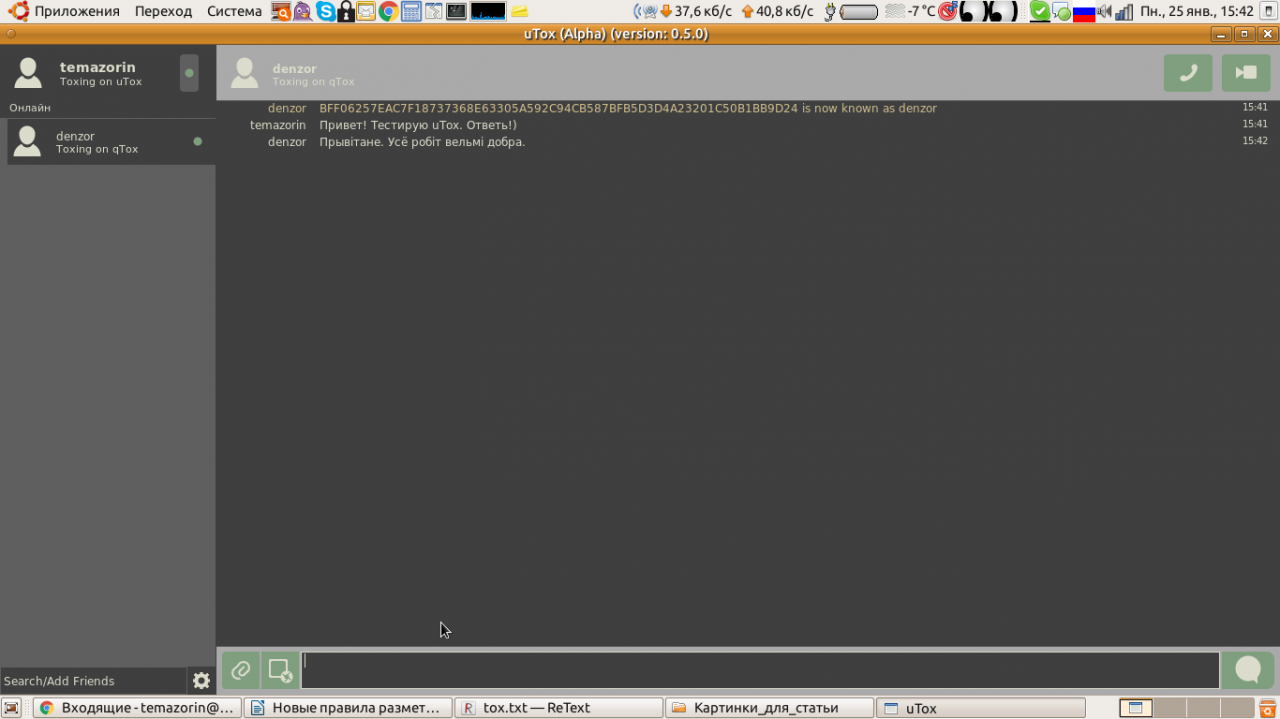

Tox — новый протокол (разработка активно ведется с лета 2013 года) для обмена текстовыми сообщениями, голосовой и видеосвязи, созданный как альтернатива Skype и другим VoIP-сервисам. К слову, Skype

Мы часто говорим о безопасности, имея в виду управление паролями или шифрование данных, однако портативные устройства чреваты еще одной потенциальной проблемой — и это угроза их похищения. Легко сказать, что вы должны «быть осторожны»,

…Жизнь в цифровом мире означает, что вы неизбежно оставляете за собой след из своих личных данных и, возможно, даже важной информации. Даже если вы знаете о cookies и файлах кэша приложений, всегда есть шанс

…Под термином “отказ файловой системы” подразумевают повреждение файловой структуры данных (или объекты, такие как индексный дескриптор (inode), каталоги, суперблок и т.д.). Отказ файловой системы может быть вызван одной из следующих причин:

- ошибки Linux/UNIX системного администратора

Сегодня хранить важные данные в открытом виде стало как никогда опасно. И даже не столько из-за государственной слежки (захотят — найдут, к чему придраться, и так), сколько из-за желающих эти данные похитить. В принципе,

…Gcat — скрытный backdoor на Python, использующий Gmail в качестве C&C (command and control) сервера.

Для его работы требуется аккаунт на Gmail и включенная опция Allow less secure apps в настройках аккаунта.

Если тебе надоело носить с собой десяток инструментов для проведения атаки man-in-the-middle и расстраиваться из-за нестабильности и сложности ettercap, то встречай новый инструмент с нескромным названием bettercap.