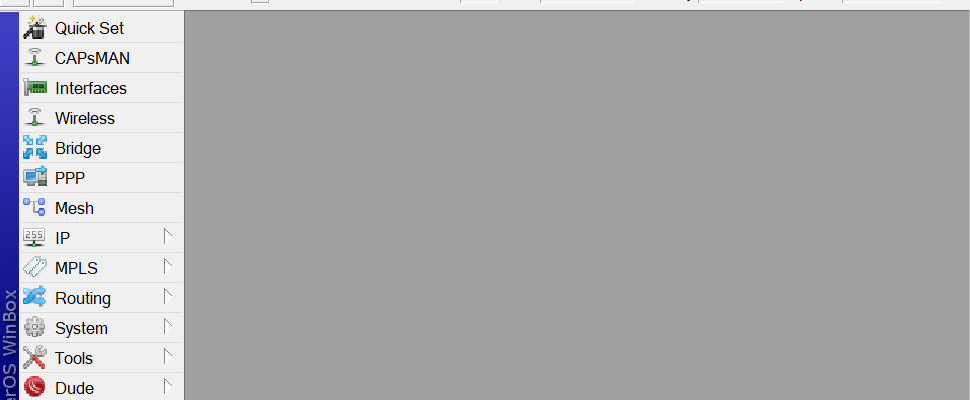

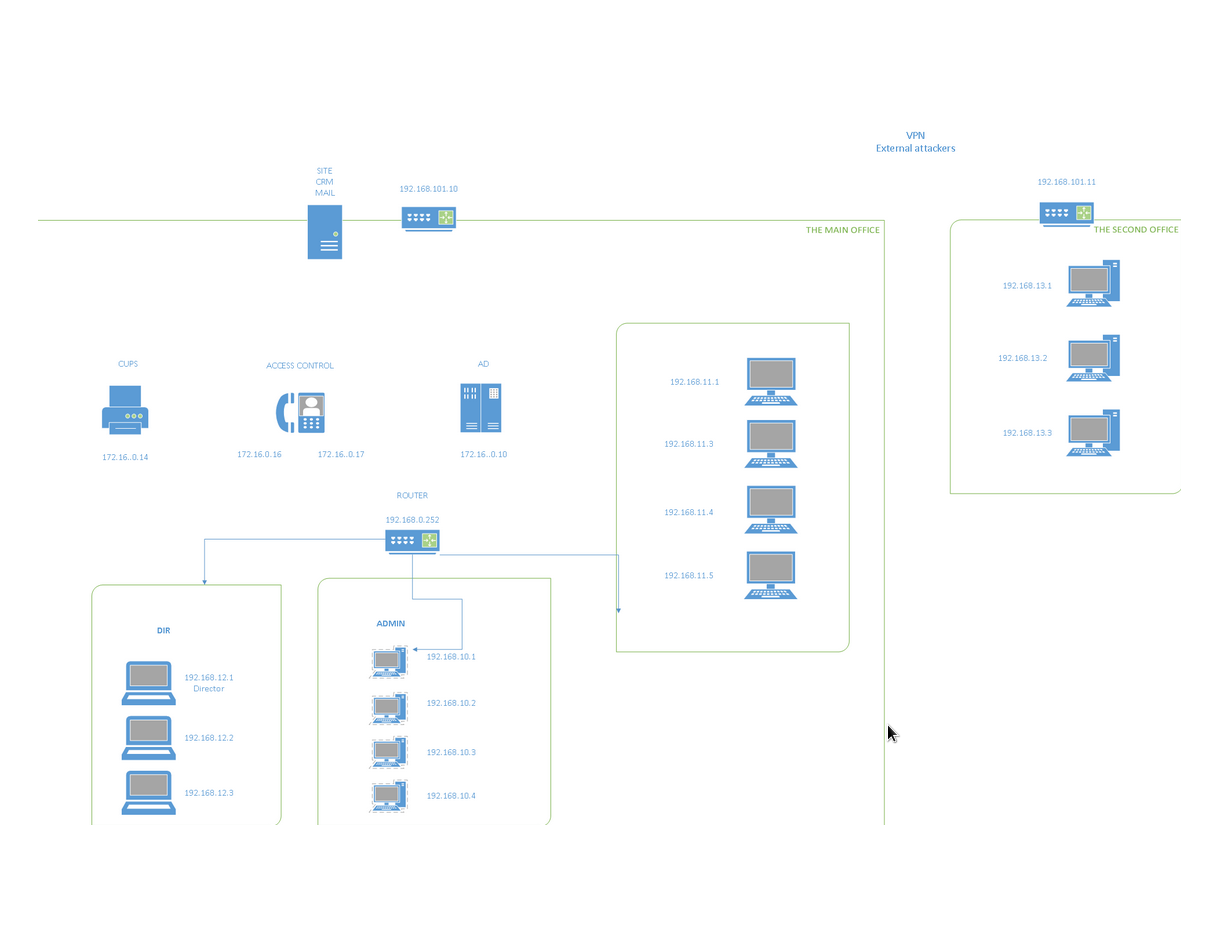

Важно правильно настроить Wi-Fi роутер, но иногда этого бывает недостаточно и вам уже приходится решать проблемы в процессе эксплуатации. О том, что это такое и как с ними бороться, если у вас или вашего клиента есть роутер MikroTik, мы поговорим об этом в этой статье.Разберем распостраненные проблемы Wi-Fi роутеров и как их исправить.