Эта статья содержит набор методов для подключения к удаленной системе Windows из Linux и примеры того, как выполнять команды на машинах Windows удаленно из Linux с помощью ряда различных инструментов. И

…Рубрика: Hacking

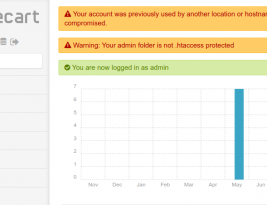

В этой статье мы расскажем, как мы обнаружили уязвимость VMware vSphere client RCE, расскажем о технических деталях и объясним, как ее можно использовать на различных платформах. Что такое VMware vCenter / vSphere? vSphere и vCenter позволяют

…Данная публикация будет посвящена основным методам предотвращения атак на системы Windows в домене Active Directories с помощью Mimikatz–like инструментов.

С помощью утилиты Mimikatz можно извлечь пароли и хэши авторизованных пользователей, хранящиеся в памяти системного

При желании вскрыть чужую сеть хакер может воспользоваться различными высокотехнологическими способами или же подбросить USB-накопитель с «подарком» сотрудникам компании, интересующей хакера. С каждым годом этот метод становится все менее популярным, но он все еще

Первый этап пентеста — это, как известно, разведка. После того, как вы определили, какая система работает на удаленном хосте, вы можете начать искать в ней уязвимости. В этой статье вы узнаете о семи инструментах, которые

…В этой статье я хочу рассказать вам о том, как мы обнаружили проблему, которая была вызвана неправильной конфигурацией пула соединений и как настраивать пулы HTTP-соединений в микросервисах GO. Проблема была скрыта в нашем API

…В этой статье я решил собрать самую основную информацию, необходимую для написания простейшего действия GitHub с использованием TypeScript.

Эта статья в первую очередь предназначена для новичков, тех, кто никогда не использовал экшены GitHub, но

Taidoor — это очень эффективна вирусная программа класса RAT (remotes access trojan), которая предназначена для использования без закрепления в системе. С помощью модульной системы, реализованной в Taidoor можно осуществлять доставку на зараженную

…В наши дни использование беспроводных сетей Wi-Fi очень распространено. Многие пользователи задумываются о безопасности своих сетей и компьютеров, иногда у них возникают вопросы, как взломать Wi-Fi, насколько реальна эта угроза?

В этом посте я приглашаю

Сегодня мы с вами рассмотрим вопрос о том, можно ли использовать для аудита безопасности беспроводной сети совсем старые адаптеры, которые поддерживают лишь режимы b и g. Наверное нет смысла использовать эти адаптеры в качестве точки

…Приходилось ли вам замечать, что скорость Интернета резко падает, а потом так же быстро восстанавливается несколько раз в день? Или в рекомендованных вам видео в YouTube вдруг появлялось что-то из ряда вон выходящее, то, что

…Большинство исторических протоколов продолжают жить в программном обеспечении еще долго после своего пика популярности и остаются доступными, если вдруг нужны,

…Эта статья предназначена для тех, кто только начинает изучать язык ассемблера. Довольно часто можно встретить книги и статьи с заголовками вроде «Ассемблер это просто». Подобные слоганы — не более чем маркетинговый ход — нужно как-то

…Эта статья посвящена популярному анализатору сетевых протоколов TShark. Это позволяет пользователю захватывать пакеты данных из сети. Инструмент также предлагает возможность чтения или анализа ранее записанных пакетов данных из сохраненных файлов.

В этой статье мы рассмотрим небезопасные варианты написания собственного Dockerfile, а также передовой опыт, включая работу с секретами и встраивание инструментов статического анализа. Однако для написания безопасного Dockerfile недостаточно иметь документ с лучшими практическими рекомендациями.

…Чтобы просто увидеть IP-адрес и другие сетевые настройки, вам нужно перейти в командную строку и запустить команду ipconfig / all. Ситуация — одна из самых распространенных для эникейщиков и удаленных шаманов, но, по крайней мере,

…Безопасность iOS считается лучше, чем защита платформы Android. Но чтобы защитить айфон, нужно осознавать его потенциал. В статье поговорим об уязвимостях iOS и настройках безопасности Apple.

…

Динамический рендеринг становится очень популярным,потому как это отличный способ совместить JS и SEO.Поэтому в этой статье мы рассмотрим как с помощью двух утилит можна добавлять уязвимости в веб-приложение, если эти утилиты настроены неправильно и попробуем обьяснить

…Навыки информационной безопасности в настоящее время пользуются большим спросом. Тем не менее, вы можете самостоятельно повысить свой уровень знаний и улучшить свои навыки технического аудита ИБ. Для этого существуют специально подготовленные сайты с предустановленной

…Безопасность Android — противоречивая тема. С одной стороны, разработчики регулярно обновляют платформу, чтобы лучше защитить смартфоны. С другой, в сети последний отчёт Check Point показал, что приложения на Android содержат уязвимости, и пользователи рискуют потерять

…К сожалению, протокол RDP не так широко используется системными администраторами, которые предпочитают защищать терминальные соединения другими способами. Возможно, это связано с кажущейся сложностью метода, но это не так. В этом материале мы рассмотрим, как легко

…Зачем кому-то писать вредоносное ПО на Python? Мы собираемся сделать это, чтобы изучить общие принципы разработки вредоносных программ, а в то же время вы сможете попрактиковаться в использовании этого языка и применить полученные знания для

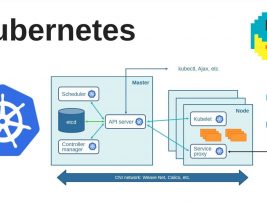

…Kubernetes — отличная платформа для оркестровки контейнеров и всего остального. В последнее время Kubernetes прошел большой путь как с точки зрения функциональности, так и с точки зрения безопасности и отказоустойчивости. Архитектура Kubernetes позволяет легко пережить

…