В дополнение к очевидным функциям — например, сенсорному дисплею или физической кнопке — современные интеллектуальные устройства оснащены различными датчиками, которые устройство может использовать для обнаружения окружающей среды. И если у вас есть телефон SAMSUNG, у

…Blog Posts

Приходилось ли вам замечать, что скорость Интернета резко падает, а потом так же быстро восстанавливается несколько раз в день? Или в рекомендованных вам видео в YouTube вдруг появлялось что-то из ряда вон выходящее, то, что

…Большинство исторических протоколов продолжают жить в программном обеспечении еще долго после своего пика популярности и остаются доступными, если вдруг нужны,

…Как только новая версия операционной системы iOS появляется в продаже, фанаты Apple с нетерпением ждут появления специального ПО для ее джейл-брейка. В настоящее время в интернете можно найти утилиту unc0ver (версия 6.х). В этом программном

…Принцип конфиденциальности I2P заключается в том, что местонахождение скрытой службы неизвестно. Каждая скрытая служба (например, веб-сайт или посещающий его пользователь) взаимодействует с другими ресурсами через анонимные туннели. Как и другие участники сети, они строят туннели через

…Эта статья предназначена для тех, кто только начинает изучать язык ассемблера. Довольно часто можно встретить книги и статьи с заголовками вроде «Ассемблер это просто». Подобные слоганы — не более чем маркетинговый ход — нужно как-то

…Cегодня мы продолжаем разбираться как правильно и эффективно работать с анализатором трафика Tshark.Мы продолжим анализировать функции данного анализатора и рассмотрим перечень команд употребляемых в нем.

Эта статья посвящена популярному анализатору сетевых протоколов TShark. Это позволяет пользователю захватывать пакеты данных из сети. Инструмент также предлагает возможность чтения или анализа ранее записанных пакетов данных из сохраненных файлов.

Браузер Mozilla Firefox в 2022 году отмечает свое 20-летие. На протяжении всей истории его существования определенные функции добавлялись или исчезали в программе. Если вы используете Firefox ежедневно, убедитесь, что вы полностью знакомы с его функциями.

…Сегодня практически каждый сталкивается с ОС Android, даже заядлые поклонники системы iOS наверняка смотрели на нее. Операционная система Android была разработана для устройств с сенсорным экраном, таких как планшеты и смартфоны. Он основан на ядре

…В процессе создания программного обеспечения тестирование является одним из ключевых моментов. Но не все компоненты имеют очевидные, известные и понятные пути тестирования. Например, образы Docker либо вообще не тестируются, либо тестируются только на исполняемость. В

…Сегодня мы продолжаем рассказ о вопросах обеспечения личной безопасности, анонимности и секретности в сети Интернет собственными силами.Еще несколько полезных советов, настроек, трюков и приемов для домашнего и отчасти корпоративного компьютера, которые ты можешь выполнить самостоятельно.

…Сегодняшний материал посвящен самым распространенным каналам для передачи информации на домашнем либо отчасти корпоративном ноутбуке, а также борьбе за личную безопасность и анонимность.

На сегодняшний день у Mozilla Firefox есть целый штат преданных поклонников. Это неудивительно: он и вправду оказался надежным, быстрым, а главное — легко расширяемым с помощью множества плагинов.В арсенале браузера есть ряд инструментов для повышения

…Цифровизация изменила мир. Изменения коснулись нашего стиля жизни, досуга, подхода к работе и обучению. Каждая организация, которая хочет предоставлять услуги заказчикам и сотрудникам, должна защищать свою сеть. Система сетевой безопасности также

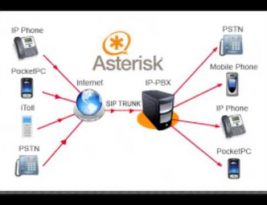

…В последние несколько лет наблюдается высокий уровень распространения IP-телефонии (VoIP). Большинство организаций, принявших VoIP, либо не осведомлены о проблемах безопасности VoIP и ее реализации, либо просто не знают о них. Как и любая другая сеть,

…Система 1С занимает главенствующее положение на рынке автоматизации для малых и средних компаний. Обычно, когда компания выбрала систему бухгалтерского учета 1С, в ней работают практически все сотрудники, от рядовых специалистов до менеджмента. Соответственно, от скорости работы

…Лучший способ проверить безопасность сети Wi-Fi — это попытаться взломать ее. Мы уже не раз писали о взломе WiFi, но эти инструкции очень быстро устаревают. Единственный способ обновить их — снова пройти весь путь самостоятельно

…Nginx -наиболее применяемый веб-сервер в Интернете, потому что он модульный, быстро реагирует под нагрузкой и может масштабироваться до минимального оборудования. Detectify регулярно сканирует Nginx на предмет неправильных настроек и уязвимостей, которые могут нанести вред пользователям.

…Поскольку JIT-компиляция по сути является формой динамической компиляции, она позволяет использовать такие технологии, как адаптивная оптимизация и динамическая перекомпиляция. Это позволяет JIT-компиляции работать лучше, чем статическая. Интерпретация и JIT-компиляция особенно подходят для динамических языков программирования, в

…В этой статье мы рассмотрим небезопасные варианты написания собственного Dockerfile, а также передовой опыт, включая работу с секретами и встраивание инструментов статического анализа. Однако для написания безопасного Dockerfile недостаточно иметь документ с лучшими практическими рекомендациями.

…Уязвимости React чаще всего возникают, когда программист думает, что он использует механизмы защиты библиотеки, хотя на самом деле это не так. Поэтому важно правильно оценить возможности React и знать, какие задачи разработчик должен решать самостоятельно.Сегодня

…Чтобы просто увидеть IP-адрес и другие сетевые настройки, вам нужно перейти в командную строку и запустить команду ipconfig / all. Ситуация — одна из самых распространенных для эникейщиков и удаленных шаманов, но, по крайней мере,

…Безопасность iOS считается лучше, чем защита платформы Android. Но чтобы защитить айфон, нужно осознавать его потенциал. В статье поговорим об уязвимостях iOS и настройках безопасности Apple.

…

Речь пойдет о беспроводном сенсоре multi-touch с 2,13-дюймовым дисплеем для e-paper. Датчик может быть оснащен датчиком температуры и влажности SHT21, HTU21D, SI7021, датчиком температуры и влажности BME280, датчиком атмосферного давления BMP280 и датчиком освещенности MAX44009. Датчик

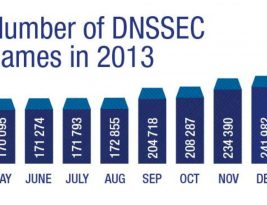

…DNSSEC (Domain Name System Security Extensions) — это набор расширений протокола DNS IETF, который сводит к минимуму атаки, связанные со спуфингом DNS-адреса во время разрешения доменного имени. Его цель — предоставить клиентам DNS (термин

…