Метка: hack

Первоначальный сбор информации во многом является ключевым элементом для успешного пентестинга.

Сбор информации при пентестинге можно поделить на два вида. Это пассивный и активный анализ. После

…В заключение темы немного про еще одну приятную фичу Cisco-роутеров — протокол Cisco Discovery Protocol (CDP). Это проприетарный протокол циски, используемый для обнаружения друг друга девайсами циско. Суперфункциональности не несет (хотя это зависит от

…Системы контроля версий хранят в себе очень много данных — практически все изменения, которые были совершены. Это дает нам возможность получить и исходники существующего приложения, и то, что было когда оно только создавалось: DEV-пароли,

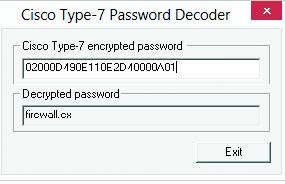

…Итак, у нас есть конфиги от цисок. Что дальше? Конечно, на данном этапе можно было бы и закончить, если мы взяли под контроль интересующую нас циску и прокинули доступ, куда необходимо. Но если нам

…Сегодня я расскажу Вам о наиболее распространенных вариантах утечки различной информации в паблик. Уверен, что многие сталкивались с подобного рода проблемами и знают о них не понаслышке, — тема утечки данных не новая, но

…Сегодня мы коснемся серьезной темы которая не раз подымалась на различных конференциях по информационной безопасности. А именно как обеспечить защиту сети WIFI на предприятии. C тем огромным количеством вариантов взлома беспроводных сетей это

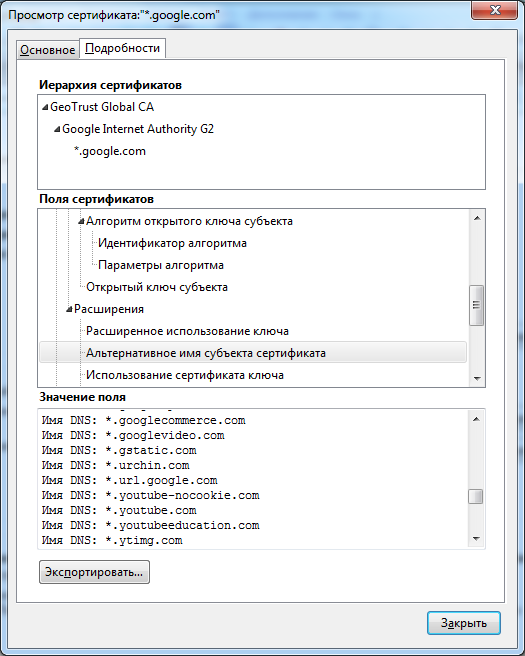

…Продолжим тему сбора информации. Давай представим себе компанию, которую мы хотим поломать снаружи. Одна из первых задач для пентеста через интернет — получить список доменных имен / виртуальных хостов. Методов много, и они стары как мир:

…Хочу тебя познакомить с одной атакой, которая была представлена на последнем Black Hat Las Vegas 2015. На мой взгляд, это одно из немногих реалистичных и дельных исследований среди тех, что были на конференции.

Давай представим себе ситуацию: у нас есть какое-то веб-приложение и в нем функция, позволяющая загружать архивы. Приложение разархивирует получаемые файлы во временную директорию для работы с ними. Согласен, ситуация не из повседневных, но здесь

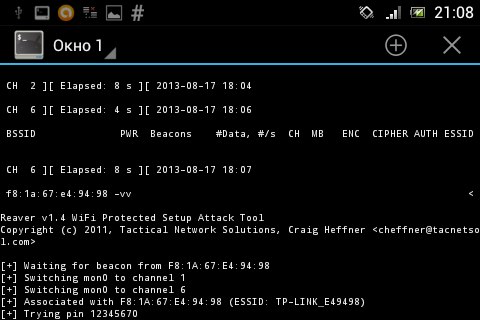

…Когда нечего делать или как я устанавливал aircrack и reaver на android. Я подумал а не попробовать ли мне установить kali-linux на android через linux installer, но затем передумал и решил просто установить reaver и aircrack

…Несмотря на то, что мы недавно уже публиковали для вас обзор — Хакерские утилиты для андроид и iphone. Тема все также остается актуальной и интересной. Ведь что может быть лучше «шары»? И благодаря

…За безумным словосочетанием Terminal Access Controller Access-Control System Plus (TACACS+) скрывается специальный протокол Cisco для AAA (authentication, authorization and accounting). Проще говоря, это протокол для централизованного управления доступом — чаще всего доступом именно к

…В сети присутствует огромное количество сетевых устройств CISCO. С их помощью строятся как домашние сети так и магистральные каналы связывающие континенты и обслуживающие милионы пользователей. Мы начинаем цикл публикаций в которых раскажем о уязвимостях

…Gcat — скрытный backdoor на Python, использующий Gmail в качестве C&C (command and control) сервера.

Для его работы требуется аккаунт на Gmail и включенная опция Allow less secure apps в настройках аккаунта.

Если тебе надоело носить с собой десяток инструментов для проведения атаки man-in-the-middle и расстраиваться из-за нестабильности и сложности ettercap, то встречай новый инструмент с нескромным названием bettercap.

В прошлый раз мы расказывали как можно залить файл на удаленный сервер под управлением windows, сегодня мы продолжаем тему изучения уязвимостей, так широко распространенной системы Windows, и расказываем как получить пароль админа

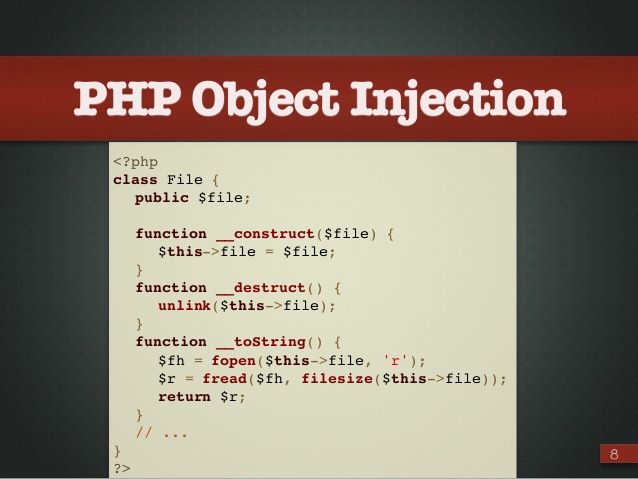

…Уязвимости связанная с преобразованием непроверенных сериализованных данных в представление PHP, они же unserialize-баг, все еще актуальны. Более того, проведенное мной исследование встроенных классов PHP показало, что возможны и новые, более универсальные

способы эксплуатации,

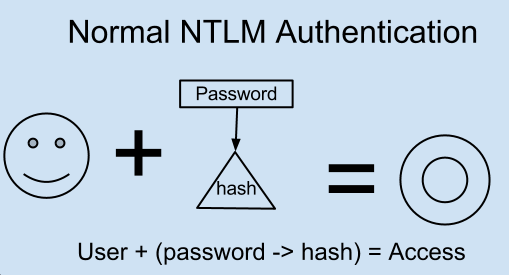

Как правило, большие и средние компании строят свою внутреннюю инфраструктуру на решениях Microsoft. В основном это парк машин на XP/7, состоящих в домене с функциональным уровнем леса — Windows Server 2003. Периметр и демилитаризованные

…Продолжим тему различных уязвимостей в роутерах. Очередной жертвой стало устройство от компании TP-Link. Несколько XSS- и одна CSRF-уязвимость. Перейдем сразу к их эксплуатированию.

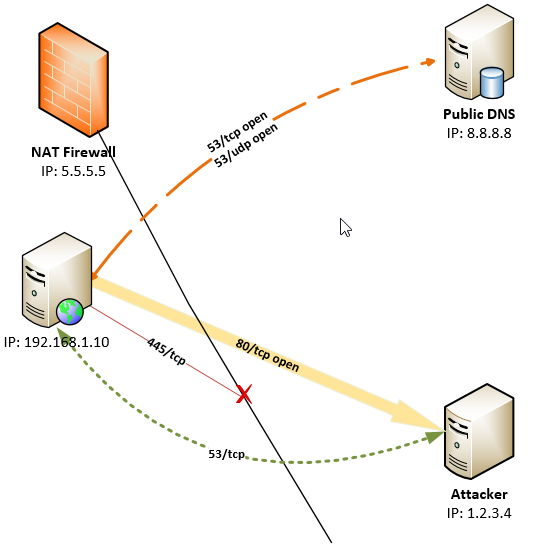

DNSChef — это кросс-платформенный DNS прокси на Python для пентестеров и аналитиков малвари с возможностью тонкой настройки. DNS прокси (aka «Fake DNS») — это инструмент, используемый для анализа сетевого трафика приложений.

…

Нас окружает все больше разнообразных железячек. Но не простых, а с мозгами, которые представляют интерес. Причем на многих стоят знакомые системы вроде ОС Linux. И это создает такой большой простор для всевозможного хардварного хакерства,

…