Используя направленную антенну Wi-Fi и Wireshark, мы можем создать фильтр отображения для любого устройства в радиусе действия, чтобы отобразить мощность сигнала на графике. Проводя антенну вперед и назад, мы можем легко определить, в каком направлении идет сигнал, ища всплески мощности сигнала на графике. Сегодня мы научимся как искать устройства Wi-Fi с помощью направленной антенны.

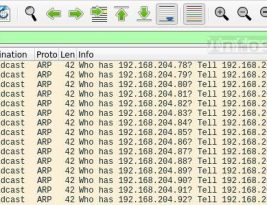

В этой статье мы рассмотрим фильтры отображения Wireshark и посмотрим, как их использовать для обнаружения различных сетевых атак в Wireshark.

Мы собираемся рассмотреть ряд сценариев, обычно выполняемых злоумышленниками, таких как различные методы обнаружения хостов,

…Вот интересный вопрос — как сделать так, чтобы два винчестера не видели друг друга? Так что-бы вирус, попавший в одну систему, никоим образом не мог заразить другую. В ответах предлагались довольно стандартные методы — использовать

…Лучший способ проверить безопасность сети Wi-Fi — это попытаться взломать ее. Мы уже не раз писали о взломе WiFi, но эти инструкции очень быстро устаревают. Единственный способ обновить их — снова пройти весь путь самостоятельно

…Мы решили снова порадовать вас нескончаемой темой взлома WIFI сетей! На этот раз мы познакомим вас с инструментарием для взлома WIFI сетей которые появились в 2020 году! Мы выбираем для вас только саммые эфективные

…В наше время Wi-Fi занимает довольно значимое место в повседневной жизни любого рядового жителя как отдельно взятой страны, так и планеты Земля в целом. Именно поэтому вокруг данной темы появляется довольно много интересных вопросов

…В наше время очень популярной стала беспроводная передача файлов. В Вашем телефоне скорее всего есть возможность запустить ftp-сервер и сбрасывать файлы с компьютера на смартфон. Но стоит учесть что сам протокол FTP не

…В наших недавних материалах Сбор информации при пентестах – важнейший шаг к успеху. и Взлом WIFI сетей – советы профессионалов. мы затронули тему сбора информации обьекта атаки и проникновение в

…Сегодня мы поговорим о бесплатном интернет который мы получаем подключаясь к общедоступным точкам доступа WIFI. Таких точек, становится все больше и больше, и подключатся к ним, без соответствующих мер предосторожности, может быть достаточно опасно.

…Сегодня мы коснемся серьезной темы которая не раз подымалась на различных конференциях по информационной безопасности. А именно как обеспечить защиту сети WIFI на предприятии. C тем огромным количеством вариантов взлома беспроводных сетей это

…Несмотря на то, что мы недавно уже публиковали для вас обзор — Хакерские утилиты для андроид и iphone. Тема все также остается актуальной и интересной. Ведь что может быть лучше «шары»? И благодаря

…Во время анализа защищенности WIFI сетей часто появляется задача отключить пользователя от текущего подключения. Это нужно для того чтобы осуществить перехват Handshake и в последующем декодировать WIFI пароль.

Сегодня мы предоставляем вашему вниманию набор бесплатных программ с помощью которых вы можете взломать WIFI сеть. Либо проверить свою WIFI точку доступа на стойкость к взломам.

…

Еще не так давно для взлома ключа к беспроводной сети потребовалось бы следующее: откомпилировать и установить под Linux необходимый софт, отыскать редкий беспроводной адаптер на строго определенном чипсете и еще, как минимум, пропатчить для

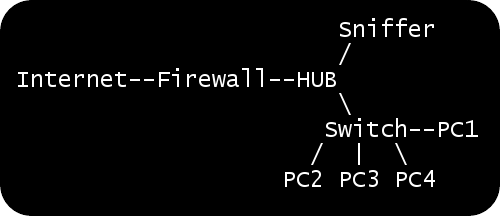

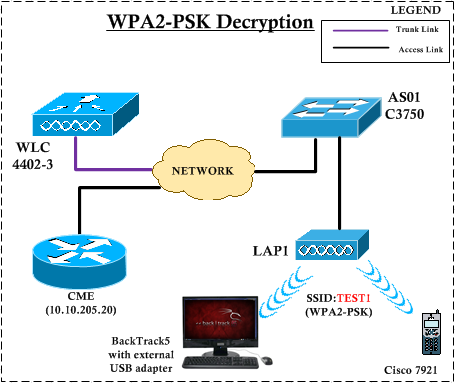

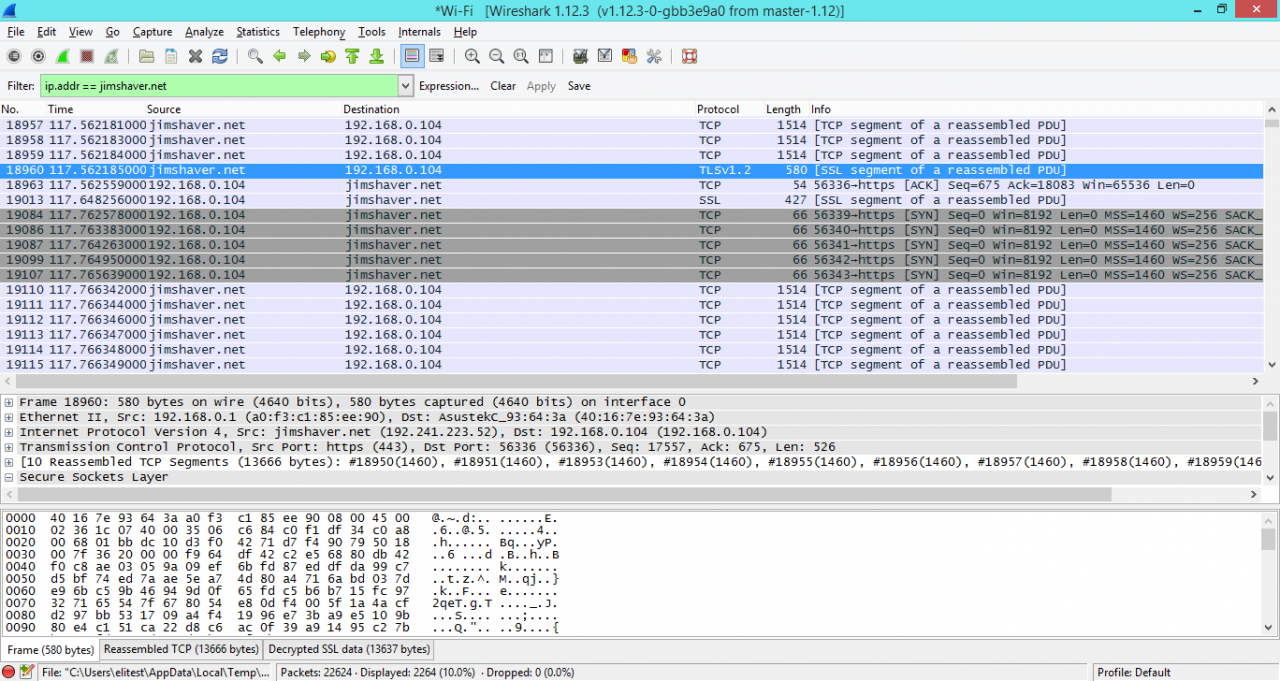

…В этой статье мы расмотрим расшифровка WPA2-PSK трафика с использованием wireshark. Это будет полезно при изучении различный протоколов шифрования которые используются в беспроводных сетях. Ниже представлена топология иследуемой сети.

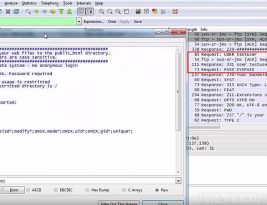

Wireshark — это достаточно известный инструмент для захвата и анализа сетевого трафика, фактически стандарт как для образования, так и для траблшутинга. Wireshark работает с подавляющим большинством известных протоколов, имеет понятный и логичный

…ARM-сборки BackTrack 5 и Kali Linux можно было запустить в среде Android давно. Некоторые инструменты в них не работали, другие работали медленно, но в целом дистрибутив шевелился, и можно было носить в кармане несколько

…Многим из вас знаком Wireshark — анализатор трафика, который помогает понять работу сети, диагностировать проблемы, и вообще умеет кучу вещей.

…

…