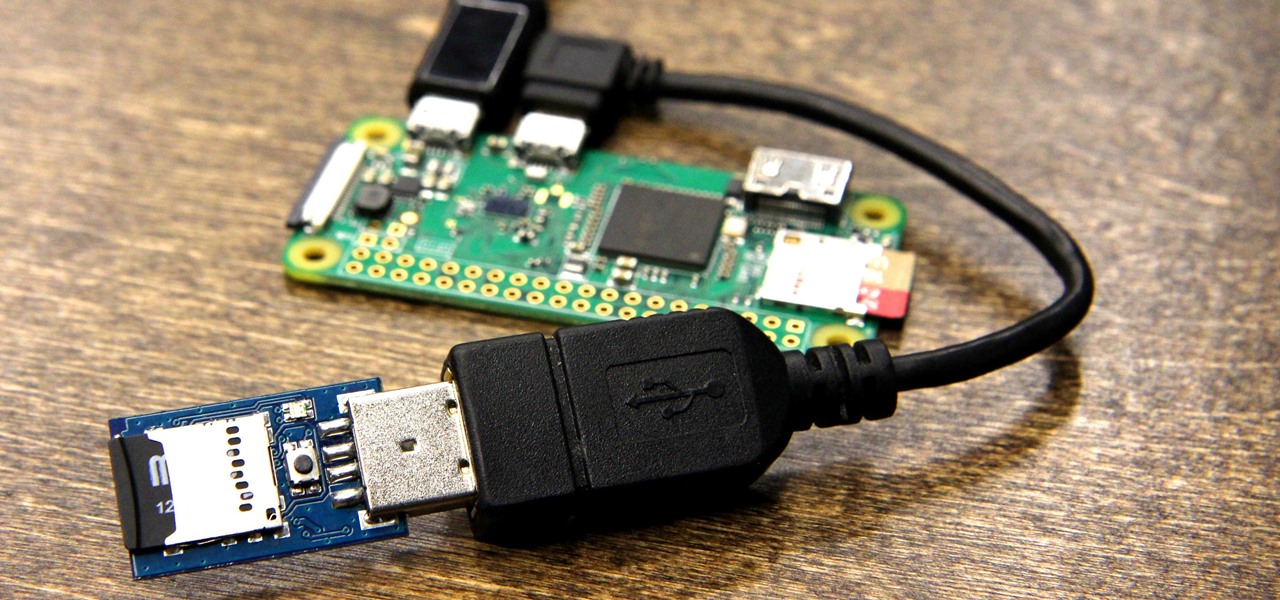

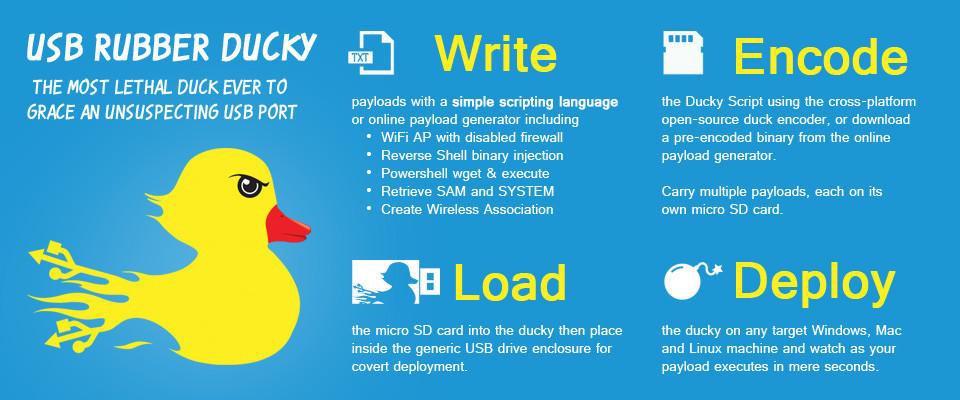

Ты, разумеется, знаешь истории о том, как хакеры используют для атак устройства, похожие на флешку. Достаточно подобраться к серверу и подключить такой девайс, чтобы заполучить удаленный контроль. Согласись, очень похоже на прототип Rubber Ducky.

…Рубрика: Hacking

В сегодняшнем материалы вы познакомитесь с основными командами при использовании USB Ducky. О том как дешево сделать самому USB Rubber Ducky вы можете прочитать в нашем предыдущем материале.

…

Здравствуй, читатель сегодня поговорим о том почему не надо открывать непроверенные файлы скачанные с неизвестных источников и создадим такой файл чтобы понять что он может наделать на вашем ПК. Создавать мы будем стиллер который

…На самом деле, теперь не существует частной жизни, потому что следить за человеком через его собственный мобильный телефон / смартфон стало очень просто. И причина тут кроется в несовершенстве системы безопасности самого телефона и

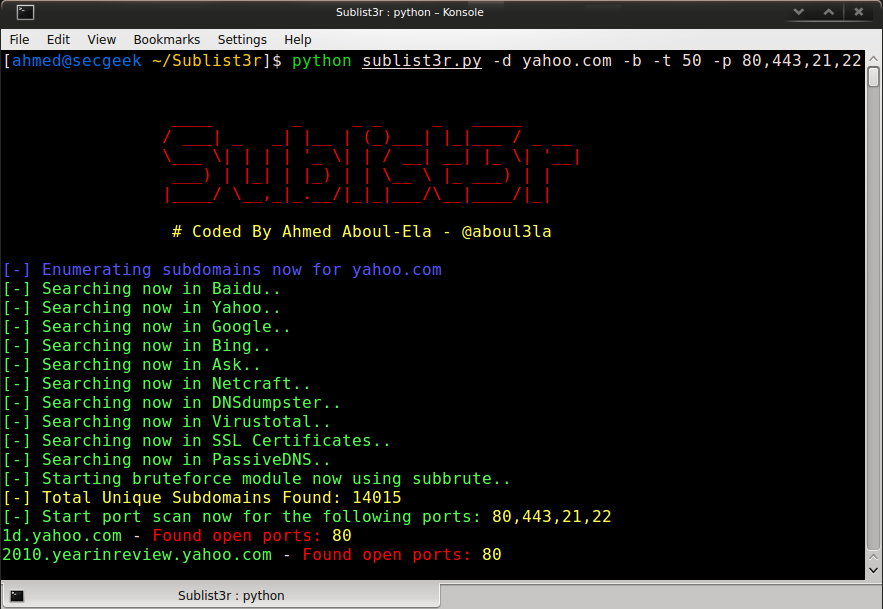

…Во время пентестов очень часто возникает задача просканировать все поддомены у целевого домена. Делать это вручную не очень удобно, поэтому сегодня мы предлагаем вам подборку инструментов для автоматизации сканирования поддоменов.

…

В одном из наших прошлых материалах мы уже подымали тему хакерских утилит для android и iphone. Но время не стоит на месте и сегодня мы подготовили для вас новый набор правильного софта. Сегодня мы сделаем

…Давайте еще раз вернемся к теме взлома домашних роутеров. По приблизительным подсчетам их около 500 миллионов. И у вас появляется 500 лямов возможностей поднять свой приватный VPN тонель через эти роутеры. Но для начала

…Думаю, каждый из вас хотя бы раз в жизни задавался вопросом, а как можно скрыть свои наиболее сокровенные фотографии в персональном смартфоне или планшете Так сказать, подальше от возможных посторонних глаз. Ведь в жизни

…Как известно, браузер Mozilla Firefox не пользуется особой популярности среди рядовых пользователей глобальной сети. Но зато его очень любят те, кто знают толк в компьютерном деле. И это оправдано, исходя из многих критериев. В этой

…Думаю, вам часто приходилось сталкиваться с вопросом аудита веб-уязвимостей в разнообразных приложениях. При этом важно не только понимать особенности и главные аспекты данного вопроса, но и обладать хорошими инструментами для выполнения подобных задач. Сегодня

…Среди огромного множества всевозможных кибератак в сети особое место занимают атаки с мошеннической точкой доступа, которые ещё называют Rogue Wi-Fi Access Point Attack. Они направлены на перехват важных учётных данных жертвы. Результативность их довольно велика, а

…Наши персональные гаджеты являются вместительных хранилищем всевозможной информации, которая, порой, должна оставаться сугубо личной и конфиденциальной. Ведь мы не просто храним в них красивые картинки, весёлые видео и любимую музыку. Зачастую, наши смартфоны и

…Любое средство электроники, при помощи которого мы выходим в интернет, имеет свой ip-адрес. Это своеобразный цифровой индикатор, который характеризуется служебной информацией касательно нашего местонахождения, операционной системы прибора, а также многих других важных характеристик об определённом

…В современном цифровом мире достаточно много вопросов «упираются» в проблему отслеживания персональных данных, а также тёмную схему шпионажа за пользовательской деятельностью. В данной статье мы поговорим о том, как можно полноценно защититься от подобных

…Касательно поиска и анализа уязвимостей в веб-приложениях уже известно и сказано не мало. Но сегодня хотелось бы поговорить об относительно новом фреймворке для сканирования веб-уязвимостей, который оснащен довольно интересными утилитами и разобраться в механизме

…На сегодняшний день существует огромное количество разнообразных методов и способов взлома приложений для операционной системы андроид. Все они по-своему хороши и интересны, но важно одно — правильно разбираться в схеме их работы, иначе вас

…Ни для кого не секрет, что в наше время достаточно многие приложения и интернет-сервисы отслеживают наши координаты и зачастую делают данную информацию общедоступной. Мерзковато, правда? Поэтому сегодня хотелось бы поговорить о том, как изменить параметры

…Сегодня нашей целью станет атака на веб-приложение. Давайте-ка рассмотрим случай нахождения ./git при переборе каталогов посредством dirb, dirbuster и других утилит для этих целей. Практиковаться будем на основе одного из интересных заданий CTF, так

…Сегодня будет интересно, потому мы будем «заглядывать» в компьютеры к сотрудникам на их рабочих местах. Чудненько правда? В этой статье мы легко и просто научимся получать доступ ко всем жестким и съёмным дискам любого

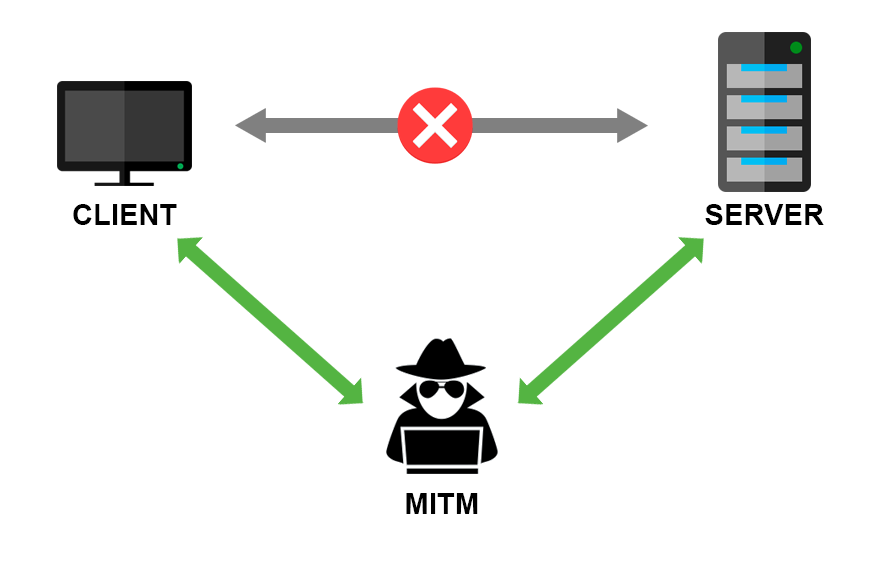

…Думаю, все вы знаете о таком типе атаки, как MITM (man in the middle), которая позволяет тайно слушать трафик определённой цели. Нужно всего лишь встать между роутером и компьютером избранной жертвы. Как правило, делается

…Практическое применение фишинга, а также особенности apache2, php, javascript, httrack и dnsspoofing

Сегодня нашим с вами развлечением станет рыбалка в виртуальной сети, а именно фишинг как один из наиболее распространённых типов атаки касательно конфиденциальных данных пользователя. Он всегда будет актуален, что лишний раз доказывают его отменные

…С каждым днём Telegram завоёвывает всё большую аудиторию пользователей по всеми миру. Но при этом всё чаще можно услышать критику касательно его безопасности и защиты персональных данных каждого отдельно взятого пользователя. Сегодня мы поговорим

…Все мы знаем, что AD (active directory) — это иерархическое хранилище данных обо всех объектах конкретно взятой сети. Грубо говоря, это админка сети, через которую администратор может эффективно управлять всеми сетевыми ресурсами. С active directory

…Думаю, касательно данной темы каждый из вас уже имеет какие-то представления. Но имеются ли у вас полезные практические навыки, которые можно было бы результативно использовать для достижения своих чётко поставленных целей? Предлагаю сегодня вместе

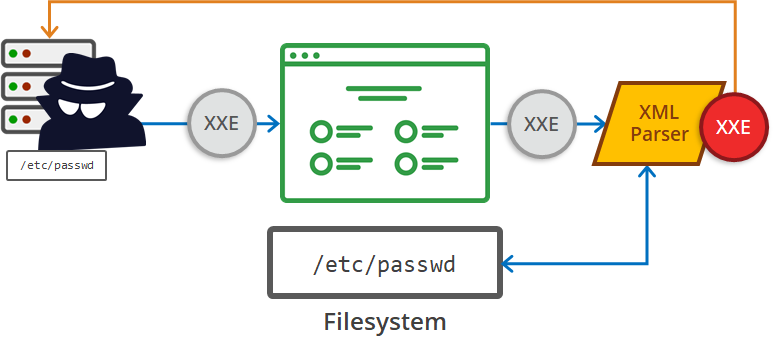

…Довольно часто встречаются ситуации, когда злоумышленники отправляют полезную нагрузку ХХЕ в веб-приложение, при этом не получая обратного ответа. Это явление можно охарактеризовать как уязвимость вне зоны обслуживания. Чтобы оптимизировать данный процесс, злоумышленнику необходимо заставить

…В наше время Wi-Fi занимает довольно значимое место в повседневной жизни любого рядового жителя как отдельно взятой страны, так и планеты Земля в целом. Именно поэтому вокруг данной темы появляется довольно много интересных вопросов

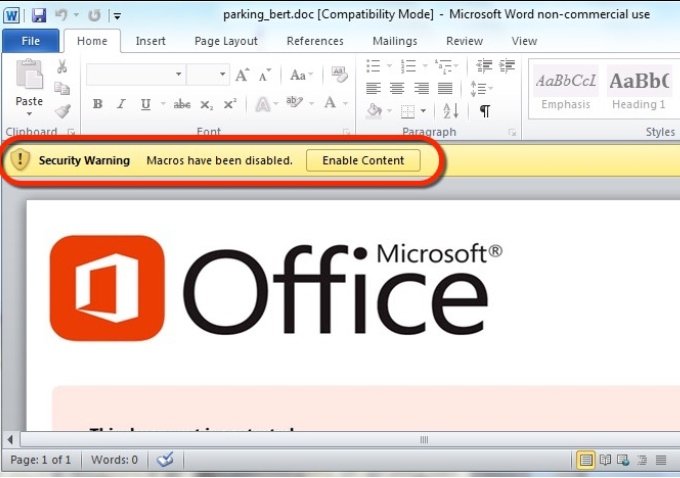

…Думаю, каждый из нас наверняка помнит такую составляющую Microsoft Office, как макрос. Возможно, кто-то сразу вспомнит и об OLE. Что это сегодня может нам дать? Ответ прост: VB скрипт помещаем в макрос и отправляем данный документ

…Сейчас хотелось бы поговорить о том, с чего же всё-таки нужно начать процесс тестирования сайта, а также осветить вопрос, что делать, если редакция ковычек не помогает справиться с возникшей проблемой. Именно эти и другие

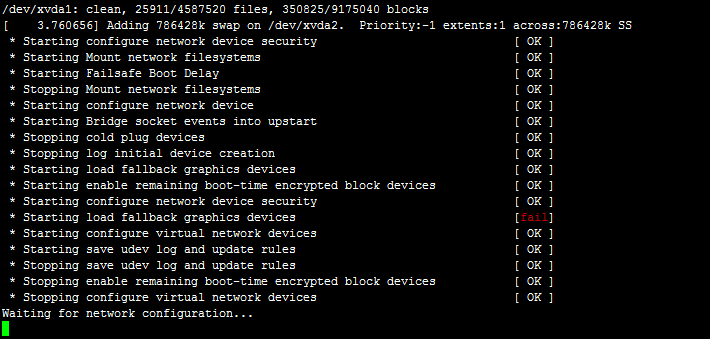

…Сегодня хотелось бы поговорить о чём-то интересном, что можно легко попробовать на практике как самому «зелёному» новичку, так и опытному взломщику серверов. Пожалуй, это отличная возможность подразмять свои «мускулы» и проверить на практике свои наработанные навыки.

…Когда говорят о SQLi у большинства возникает ассоциация примерно такая : ‘ » ; Поставить апостроф после какого-нибудь дорка, увидеть ошибку SQL и встречай мама своего кулцхакера. Честно говоря, это было актуально лет 10

…