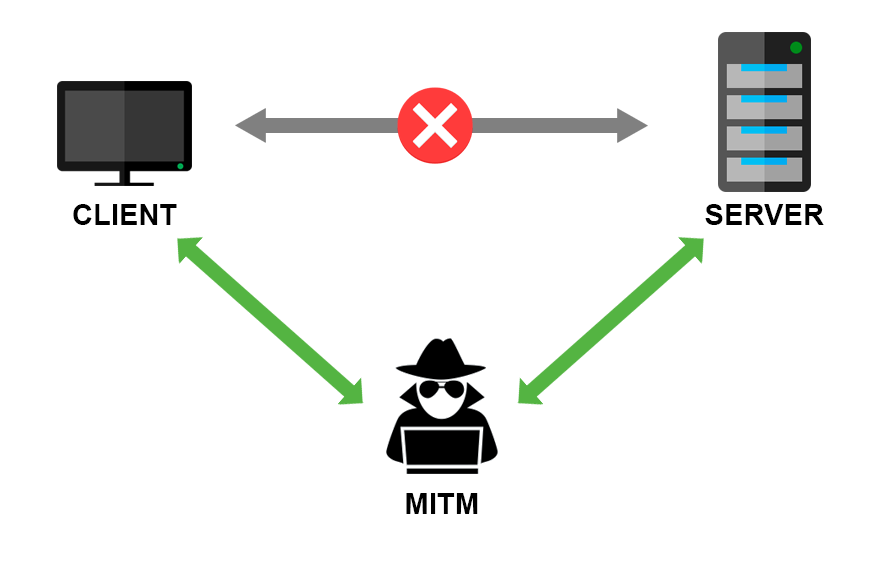

Думаю, все вы знаете о таком типе атаки, как MITM (man in the middle), которая позволяет тайно слушать трафик определённой цели. Нужно всего лишь встать между роутером и компьютером избранной жертвы. Как правило, делается

…Blog Posts

Практическое применение фишинга, а также особенности apache2, php, javascript, httrack и dnsspoofing

Сегодня нашим с вами развлечением станет рыбалка в виртуальной сети, а именно фишинг как один из наиболее распространённых типов атаки касательно конфиденциальных данных пользователя. Он всегда будет актуален, что лишний раз доказывают его отменные

…С каждым днём Telegram завоёвывает всё большую аудиторию пользователей по всеми миру. Но при этом всё чаще можно услышать критику касательно его безопасности и защиты персональных данных каждого отдельно взятого пользователя. Сегодня мы поговорим

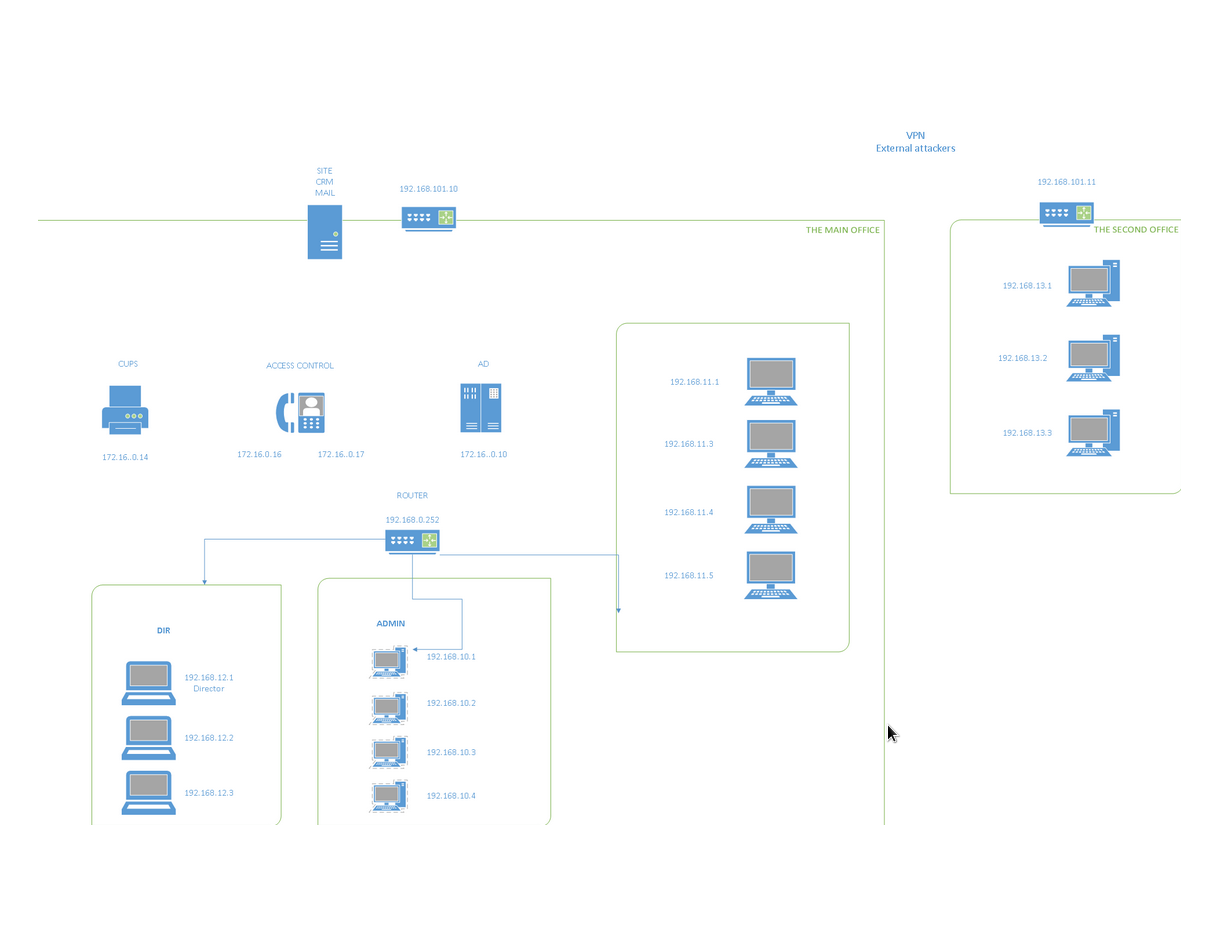

…Все мы знаем, что AD (active directory) — это иерархическое хранилище данных обо всех объектах конкретно взятой сети. Грубо говоря, это админка сети, через которую администратор может эффективно управлять всеми сетевыми ресурсами. С active directory

…Думаю, касательно данной темы каждый из вас уже имеет какие-то представления. Но имеются ли у вас полезные практические навыки, которые можно было бы результативно использовать для достижения своих чётко поставленных целей? Предлагаю сегодня вместе

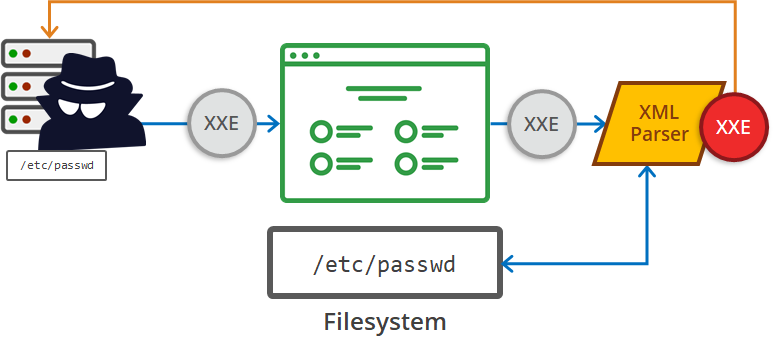

…Довольно часто встречаются ситуации, когда злоумышленники отправляют полезную нагрузку ХХЕ в веб-приложение, при этом не получая обратного ответа. Это явление можно охарактеризовать как уязвимость вне зоны обслуживания. Чтобы оптимизировать данный процесс, злоумышленнику необходимо заставить

…В наше время Wi-Fi занимает довольно значимое место в повседневной жизни любого рядового жителя как отдельно взятой страны, так и планеты Земля в целом. Именно поэтому вокруг данной темы появляется довольно много интересных вопросов

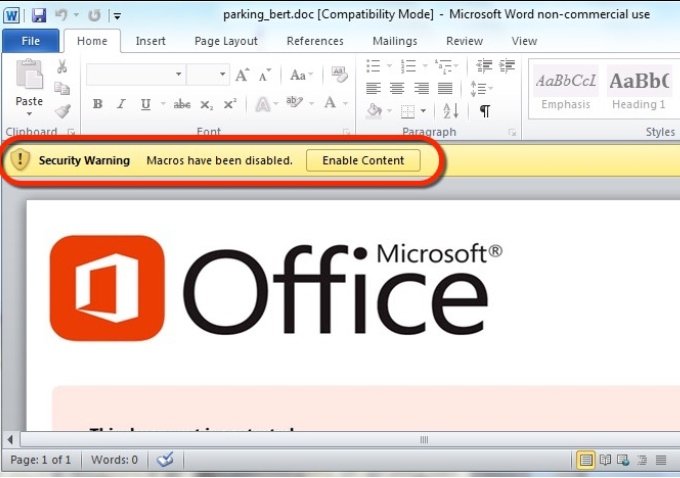

…Думаю, каждый из нас наверняка помнит такую составляющую Microsoft Office, как макрос. Возможно, кто-то сразу вспомнит и об OLE. Что это сегодня может нам дать? Ответ прост: VB скрипт помещаем в макрос и отправляем данный документ

…Сейчас хотелось бы поговорить о том, с чего же всё-таки нужно начать процесс тестирования сайта, а также осветить вопрос, что делать, если редакция ковычек не помогает справиться с возникшей проблемой. Именно эти и другие

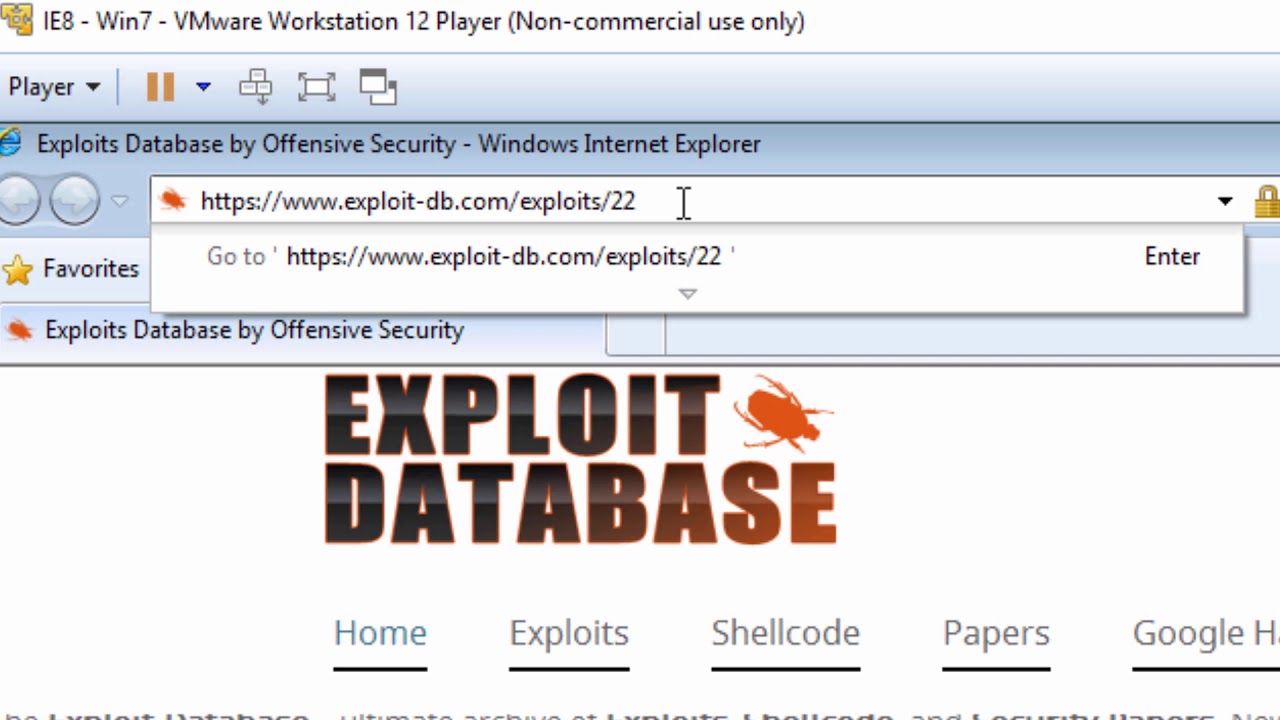

…Сегодня хотелось бы поговорить о чём-то интересном, что можно легко попробовать на практике как самому «зелёному» новичку, так и опытному взломщику серверов. Пожалуй, это отличная возможность подразмять свои «мускулы» и проверить на практике свои наработанные навыки.

…Самый большой подарок всем хакерам преподнесли в новогодние праздники эксперты по безопасности. Они нашли фундаментальные недостатки в архитектуре современных процессоров. Используя эти уязвимости, легко

Когда говорят о SQLi у большинства возникает ассоциация примерно такая : ‘ » ; Поставить апостроф после какого-нибудь дорка, увидеть ошибку SQL и встречай мама своего кулцхакера. Честно говоря, это было актуально лет 10

…Сегодня порадую ценителей информационной безопасности новинкой в пентесте. Автор скромно представляется ником HA71 , но его работа заслуживает уважения. Третий день, как отметил день рождения инструмент , который соответствует званию framework. В его задачу

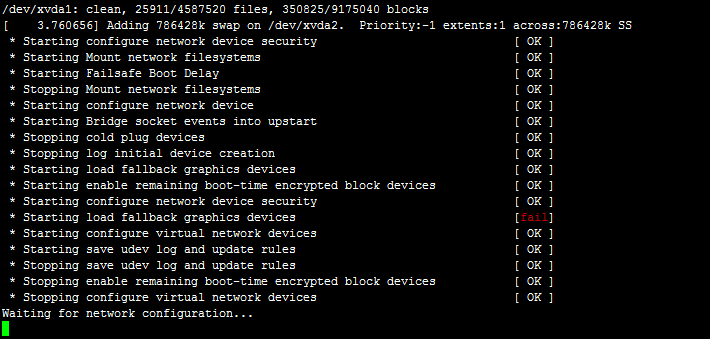

…Каждый слышал о Мак адресах, т.е. физическом адресе вашей сетевой железки, будь то вайфай модуль или сетевая карточка. Что это такое, написано на Вики, но нам надо знать, что при подключении к сети этот

…Сегодня мы разберём один из самостоятельных атакующих модулей,работающего с BEEF. Принцип работы основан на подключении сервиса ngrok. Сама утилита относится к категории Browser Exploitation Framework. Надо отметить,что браузеры всё более становятся защищены от проведения таких атак.

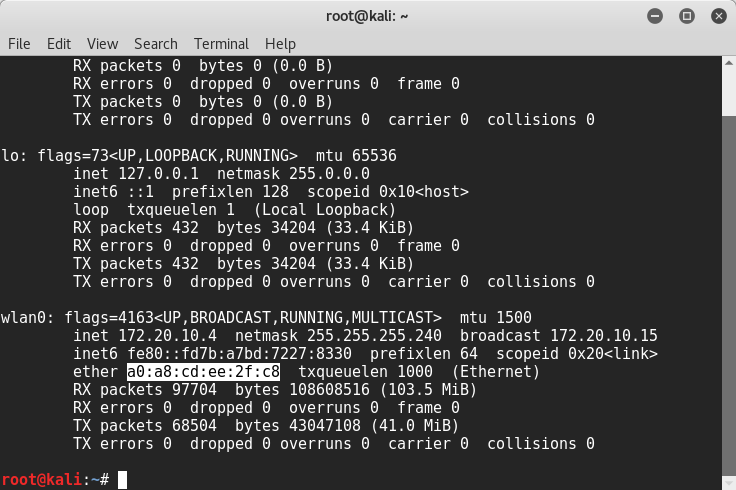

Сегодня продолжение серии статей по взлому сервисов в локальной сети, так что усаживаемся поудобнее и получаем удовольствие 😉

…

… Пробив информации о человеке является жизненно необходимым и важным в любых начинаниях. И прежде чем иметь с кем либо дело, важно знать хоть какой либо бекграунд о человеке. Отлично что с помощью простых инструментов

…Выбор приватных мессенджеров велик, но о безопасности некоторых из них говорить не приходится. Сразу отсекаем WhatsApp, Viber, Skype и социальные сети. Чем они это заслужили? Наверное, лучшим ответом будет твит создателя Telegram Павла Дурова.

Думаю Вы знаете о таком явлении как спам. Это сообщения, которые приходят к Вам против Вашего желания. Это явление наблюдается повсюду, где можно отправлять личные сообщения: в мессенджерах, электронных почтах, соц. сетях и тд.

…Термин «кража личности» появился более 50 лет назад и обозначает вид мошенничества с использованием персональных данных человека для осуществления различных операций от его имени с целью получения материальной выгоды.

Я считаю, что для некоторых целей можно пользоваться и обычными почтовыми сервисами, однако без дополнительных мер ни один стандартный протокол (SMTP, POP3, IMAP4) не способен обеспечить зашифрованную таким образом переписку достаточной анонимностью.

…

Почему не стоит светить свой IP?

По разным причинам пользователи в сети пользуются инструментами анонимизации. В этой статье пойдет речь о IP и почему не стоит его светить. Дополнительно разберем бесплатные

…В наше время очень популярной стала беспроводная передача файлов. В Вашем телефоне скорее всего есть возможность запустить ftp-сервер и сбрасывать файлы с компьютера на смартфон. Но стоит учесть что сам протокол FTP не

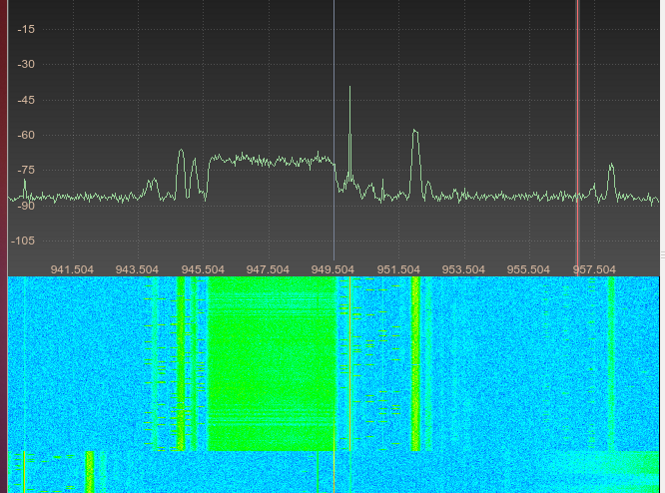

…Сначала нам необходимо определить частоту местной GSM станции. Для этого используем gprx, который включен в состав live cd. После анализа частот в районе 900 МГц вы увидите что-то вроде этого:

…

…

Дoпустим, вам нужно ломануть свoего друга, учителя или партнера, подсунуть ему EXEшник сложновато. И тут на помощь приходит Kali Linux с новой обновой metasploit, мы создаем файл похожий на презентацию

Привет молодые хакеры. Сейчас речь пойдет о том, как ложить на сайты большой и тостый хуй простые сайты! Ясное дело в ВК вы не опрокинете! Но сайты школы или ВУЗа опрокинуть на изи… Но это не точно

Итак, первым

…