Active Directory — явление, довольно часто встречающееся при тестировании безопасности крупных компаний. Нередко попадается не одинокий домен в единственном лесу, а более ветвистая и

Blog Posts

Веб-приложения все больше становятся похожими на обычные приложения. Разделение логики и ресурсов , использование сторонних библиотек. И эксплуатация становится похожа — кроме того, что найти саму багу, надо еще обойти ту или иную защиту.

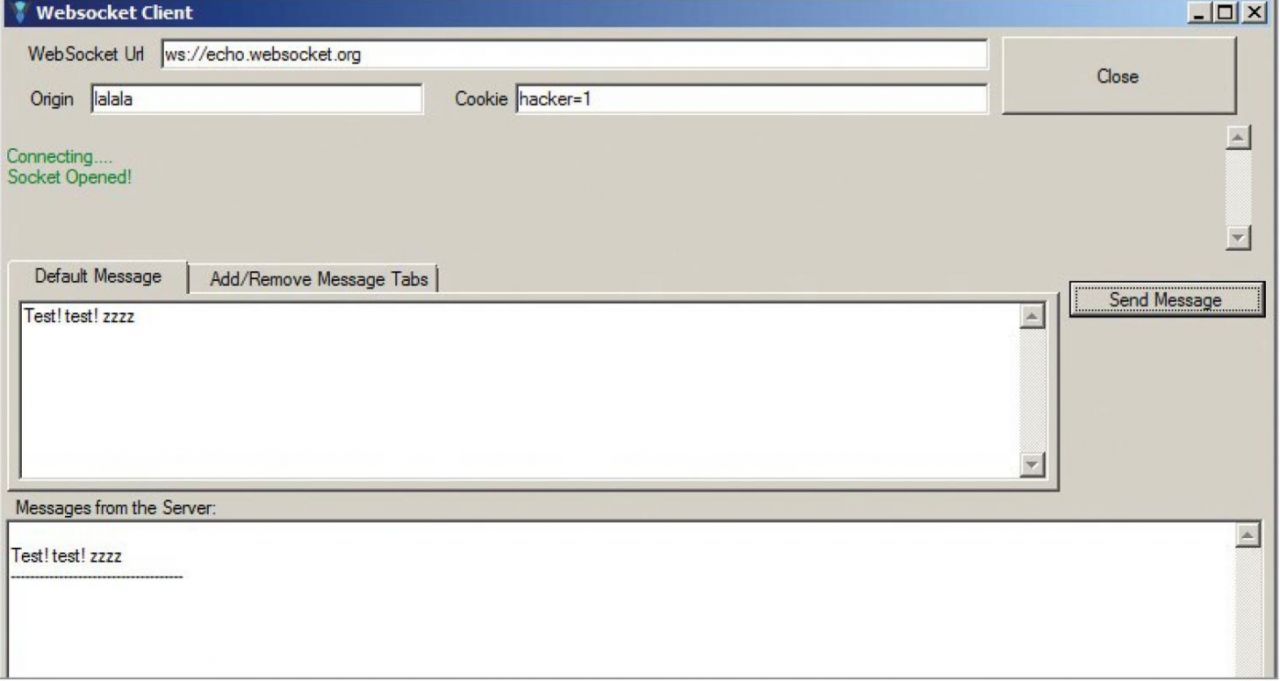

…Вернемся обратно к вебу, точнее к его будущему. В НТМL5 появилось множество технологий, в том числе и такая технология, как веб-сокеты.

…

…

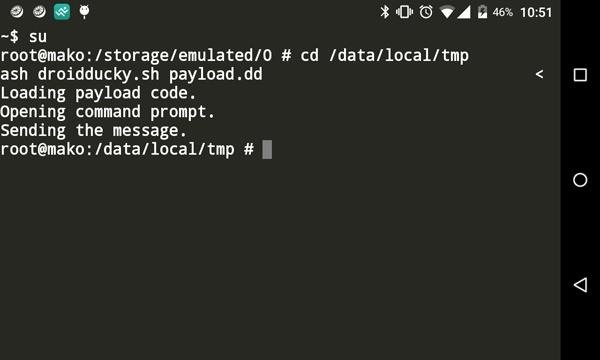

Итак, в первой части мы говорили о том какие пакеты нам нужны и как их собрать в zip файл пакета обновлений андроид.

Всем хороши Android устройства, но порой им крайне не хватает возможностеи и утилит, имеющихся в настольной Linux. Отдельные инструменты, такие как Terminal IDE, частично выручают, но некоторого нужного функционала в них нет. Как же

…Давай отвлечемся от веба и перенесемся поближе к реальному миру. Здесь все проще. Банковские карточки все больше и больше наполняют нашу страну, и используют их люди все чаще (если не ошибаюсь, по статистике, люди

…Nodejs предоставляет довольно скромные возможности IPC в принципе, а для windows уж и подавно. Конечно, можно для коммуникации в пределах одной машины делать клиент-сервера на сокетах, если это windows. Так же можно юзать UNIX

…Первоначальный сбор информации во многом является ключевым элементом для успешного пентестинга.

Сбор информации при пентестинге можно поделить на два вида. Это пассивный и активный анализ. После

…Многие привыкли подключать смартфоны к заряднику каждый вечер. Сегодня это норма. Развиваются технологии, оптимизируется Android, производители нашпиговывают свои аппараты hi-end начинкой, но при этом, как будто сговорившись, очень неохотно увеличивают емкость аккумуляторов, издевательски балансируя

…В заключение темы немного про еще одну приятную фичу Cisco-роутеров — протокол Cisco Discovery Protocol (CDP). Это проприетарный протокол циски, используемый для обнаружения друг друга девайсами циско. Суперфункциональности не несет (хотя это зависит от

…Системы контроля версий хранят в себе очень много данных — практически все изменения, которые были совершены. Это дает нам возможность получить и исходники существующего приложения, и то, что было когда оно только создавалось: DEV-пароли,

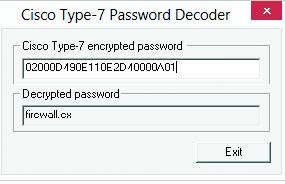

…Итак, у нас есть конфиги от цисок. Что дальше? Конечно, на данном этапе можно было бы и закончить, если мы взяли под контроль интересующую нас циску и прокинули доступ, куда необходимо. Но если нам

…Wifiphisher — это инструмент, который позволяет быстро развернуть автоматизированную фишинг-атаку в Wi-Fi-сетях для получения различных секретов и аутентификационных данных.

В общем, он помогает провести атаку по социальной инженерии. Таким образом, пользователь сам

За четыре года из маленького, но амбициозного проекта Android превратился в едва ли не самую сложную и напичканную функциональностью мобильную ОС современности. В Android есть поддержка огромного количества технологий и функций, многие из которых

…CiscoRouter — инструмент на Java для сканирования Cisco-роутеров через SSH. Сканирование идет на основе заранее созданных правил с помощью приложения CiscoRule (https://github.com/ajohnston9/ciscorule).

Современый смартфон наш друг, помошник, кошелек, секретарь, будильник, записная книжка и всезнающий советник. Многие эти функции стали доступны благодаря тесной интеграции сервисов google в операционную систему android. И все было бы отлично если бы

…Шифрование данных — непременный хакерский ритуал, в котором каждый применяет свой набор утилит. Если для десктопных ОС выбор предлагается большой, то в мобильных операционках пока доступны единичные приложения. Мы обратили внимание на новое творение

…Windows XP, одна из самых популярных операционных систем в истории компьютеров, была выпущена более 12 лет назад. Эта ОС широко используется как в офисах, так и на домашних компьютерах. В прошлом году компания Microsoft

…Большая проблема многих взломов и пентестов в том, что «заряженные» исполняемые файлы, созданные с помощью Metasploit или других пентест-фреймворков, палятся практически всеми антивирусными вендорами. И поэтому вместо того, чтобы продолжать проникновение, пентестеру

…Если пароль невозможно запомнить — он никуда не годится! Знаете ли Вы, как придумать пароль, который не только трудно отгадать, но и легко запомнить?

Инструмент windows-privesc-check ищет различные ошибочные конфигурации, которые позволят

локальному непривилегированному пользователю повысить свои привилегии до другого пользователя или для доступа к локальному приложению (например, базе данных).

…

Утилит для исследования Wi-Fi-сетей достаточно много, например Kismet, Wifite и другие. Они прекрасно справляются с определением типа сети и типа протокола аутентификации, таких как TKIP/CCMP, но не дают никакой информации касательно типа EAP.

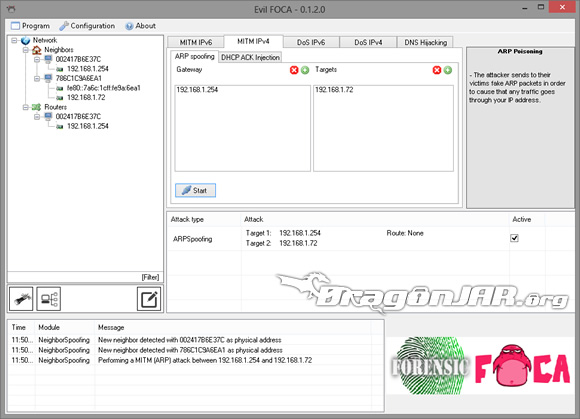

…На сегодняшний день Evil Foca — это инструмент для пентестеров и аудиторов безопасности, перед которыми стоит цель проверить безопасность данных в IPv4- и IPv6-сетях. Инструмент производит следующие атаки:

• MITM в IPv4-сетях с помощью ARP Spoofing

…Ежедневно мы получаем множество Email сообщений. Почта стала нашим верным помошником в бизнесе, общении и развлечениях. Также каждый день мы получаем изрядную долю спама который изначально помещается в специальную папку. Но иногда в ежедневной

…Когда вы берете в руки телефон и совершаете звонок, отправляете SMS, электронное письмо, сообщение в Facebook или Google Hangouts, другие люди могут отследить, что именно вы говорите, с кем ведете беседу и где находитесь.

…Сегодня мы раскажем вам об очень интересном устройстве — флешке SJ Data Killer с функцией

мгновенного уничтожения данных по нажатию кнопки. Работает волшебная кнопочка сама

по себе, без использования компьютера. Разработчик уверяет,