Подключение к лаборатории осуществляется через VPN. Не рекомендуется подключаться со своего рабочего компьютера или с хоста, который имеет важные для вас данные, потому что вы находитесь в частной сети с людьми, которые что-то да знают

…Blog Posts

Тема выбора устройства для взлома WIFI за последнее время как-то обострилась. Да, эти вопросы возникали всегда, достаточно полистать любой из даркфорумов, на каждом есть люди которые при запуске сканирования окно терминала сразу закрывается или неполучается делать

…Список 10 основных уязвимостей приложений от OWASP Foundation — отличный ресурс для разработчиков, которые хотят создавать безопасные продукты. Дело в том, что многие мобильные приложения по своей природе уязвимы для угроз безопасности. Рассмотрим, например, ряд

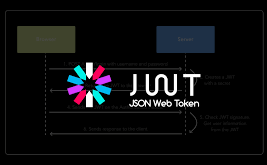

…JSON Web Token (JWT) — это открытый стандарт (RFC 7519) для создания токенов доступа на основе формата JSON. Обычно используется для передачи данных аутентификации в клиент-серверных приложениях. Токены создаются сервером, подписываются секретным ключом и

…Каждый, кто начинает изучать уязвимости программного обеспечения и их эксплуатацию, рано или поздно начинает задаваться вопросами: откуда берутся методики написания эксплойтов? Почему современное ПО содержит уязвимости? Насколько операционные системы с точки зрения проведения атак на

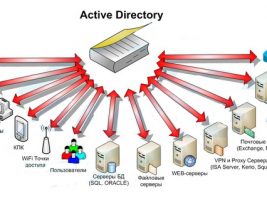

…Active Directory (AD) — это служба каталогов Microsoft для семейства операционных систем WindowsNT. AD позволяет администраторам использовать групповую политику для обеспечения согласованного взаимодействия с пользователем, развертывать программное обеспечение на нескольких компьютерах с помощью групповой политики

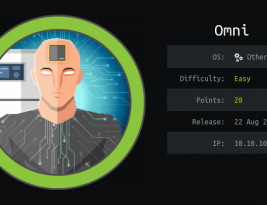

…Windows 10 IoT — это эволюция более ранней версии Windows — Windows Embedded. Вы можете вспомнить банкоматы под управлением Windows XP и нуждающихся в серьезном обновлении. Эти банкоматы и другие подобные устройства работали

…CVE-2020-1472, или Zerologon. Обнаружение уязвимости Zerologon, уже вошла в число самых опасных уязвимостей, обнаруженных за последние годы. Это позволяет злоумышленнику взломать учетную запись компьютера контроллера домена и получить доступ к содержимому всей базы данных Active Directory.

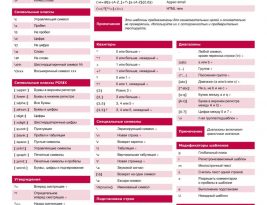

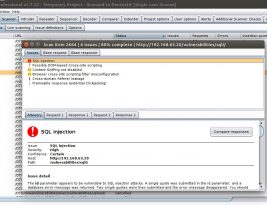

…Burp Suite — это интегрированная платформа для тестирования безопасности веб-приложений. Его различные инструменты эффективно работают вместе для поддержки всего процесса тестирования, от анализа карты сайта и поверхности атаки приложений до поиска и использования уязвимостей безопасности.

В компаниях, где отлажены процессы информационной безопасности, а также в центрах реагирования и мониторинга, используется ПО для автоматизации принятия решений при возникающих инцидентах, но даже в этом случае многим все еще необходимо писать сценарии для автоматизации

…С появлением Интернета все наши сферы жизни приобрели более качественный уровень. Это касается и работы, и досуга, и сервиса и прочего. Поэтому очень важно всегда иметь доступ к сети. И постоянно развивающиеся технологии помогают

…Raspberry Pi — это миниатюрный компьютер, который может взламывать Wi-Fi, клонировать ключевые карты, проникать в ноутбуки и даже клонировать действующую сеть Wi-Fi, позволяя пользователю подключаться к платформе Raspberry Pi вместо реальной сети. Кроме того, Raspberry

…Есть два основных типа цифровых следов: пассивные и активные. Пассивный цифровой след — это данные, которые собираются без ведома владельца. Пассивная цифровая трассировка также называется выхлопными данными. Активный цифровой след возникает, когда пользователь намеренно публикует

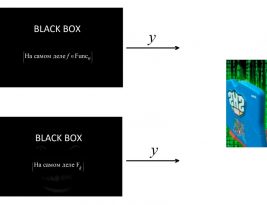

…Семейство псевдослучайных функций может быть построено из любого псевдослучайного генератора, используя, например, конструкцию «GGM», данную Голдрайхом, Гольдвассером и Микали. Хотя на практике блочные шифры используются большую часть времени, когда требуется псевдослучайная функция, они, как правило,

…В этой статье рассмотрим освоение не просто машины, а целой мини-лаборатории с площадки HackTheBox.

Как сказано в описании, Hades предназначен для проверки навыков на всех этапах атак в небольшой среде Active Directory. Цель состоит в

…Вы когда-нибудь задумывались, сколько существует умной электроники? Куда ни глянь, можно встретить устройство с микроконтроллером с собственной прошивкой. Камера, микроволновка, фонарик … Да, у некоторых кабелей USB Type-C тоже есть прошивка! И все это теоретически

…Важно правильно настроить Wi-Fi роутер, но иногда этого бывает недостаточно и вам уже приходится решать проблемы в процессе эксплуатации. О том, что это такое и как с ними бороться, если у вас или вашего клиента есть

…Burp Suite – это платформа для проведения аудита безопасности веб-приложений. Содержит инструменты для сопоставления веб-приложений, поиска файлов и папок, изменения запросов, фаззинга, подбора паролей и многого другого для тестирования веб приложений. Также есть хранилище BApp, которое

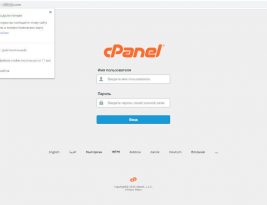

…Считается, что искушенные ИТ-специалисты надежно защищены от сетевых мошенников, которые используют в своих интересах доверчивых пользователей Интернета. Однако есть категория злоумышленников, которые специально занимаются обманом администраторов виртуальных хостингов. Сегодня мы поговорим об используемых ими методах и

…Стандарт Wi-Fi был разработан на основе IEEE 802.11 и используется для сетей беспроводной широкополосной связи. Первоначально технология Wi-Fi была ориентирована на организацию точек быстрого доступа в Интернет (хот-спотов) для мобильных пользователей. Преимущества беспроводного доступа очевидны,

…Библиотечный код может составлять львиную долю программы. Конечно, ничего интересного в этом коде нет. Поэтому его анализ можно смело опустить. Нет необходимости тратить на идентификацию функций наше драгоценное время. Что, если дизассемблер неправильно прочитал имена функций?

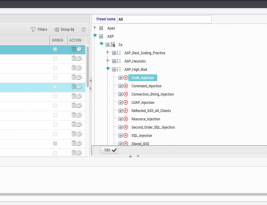

…В своей статье я постараюсь составить своего рода «книгу рецептов», список решений определенных проблем, с которыми я столкнулся при работе с Checkmarx. Многие из этих задач доставили мне немало головной боли. Иногда в документации не хватало

…Одним из первых этапов планирования и дальнейшей реализации теста на проникновение является первичный сбор информации об объекте тестирования, то есть в нашем конкретном случае это nmap сканирование сканирование сети, идентификация машин, сетевых устройств, версий ОС и

…Локпикинг, то есть взлом замков — это не только преступное деяние на пути к чужим ценностям, но и популярное развлечение среди специалистов по информационной безопасности. Знания в этой области пригодятся при выборе типа замка и, например,

…