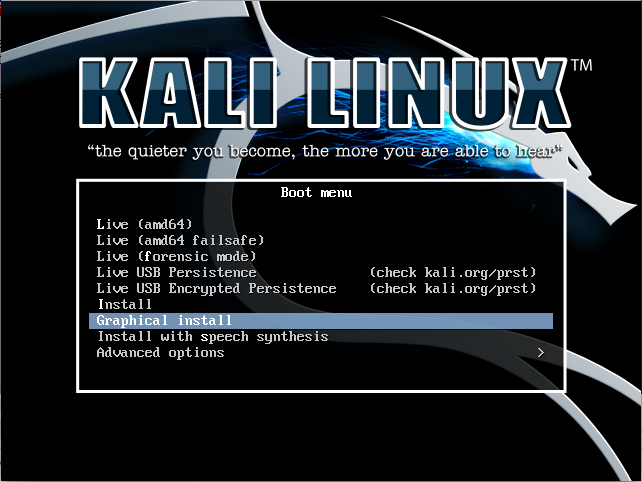

Kali Linux по умолчанию, вероятно, не имеет всего, что вам нужно для легкого ежедневного тестирования на проникновение. С помощью нескольких советов, приемов и приложений мы можем быстро начать использовать Kali как профессиональную белую шляпу. Сегодня рассмотрим что сделать после установки Kali Linux.

Search Results for: kali linux

Сегодня мы поговорим о шифровании данных, как правильно зашифровать данные. Я также расскажу о программе под названием GPG. Это одна из самых популярных программ для шифрования ваших данных. Я покажу на практике, как шифровать данные

…Raspberry Pi — это миниатюрный компьютер, который может взламывать Wi-Fi, клонировать ключевые карты, проникать в ноутбуки и даже клонировать действующую сеть Wi-Fi, позволяя пользователю подключаться к платформе Raspberry Pi вместо реальной сети. Кроме того, Raspberry

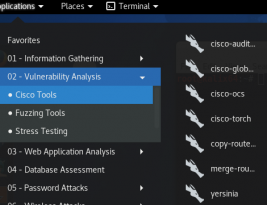

…В этой статье мы рассмотрим текущие атаки на сетевое оборудование и инструменты, доступные в популярном дистрибутиве Kali Linux для их запуска.

…

…

Прослушка мобильных телефонов далеко не новая штука. Вот только доступна она далеко не каждому рядовому пользователю. Сегодня я расскажу о простом способе Как прослушать мобильный телефон при помощи Kali Linux, а точнее инструментов которые входят в

…Сегодня мы рассмотрим не совсем новый но достаточно надежный инструмент который позволяет осуществить взлом почты на таких известных системах как Майл, Яндекс, Рамблер, Gmail, неважно. Этот способ универсален и применим ко всем сервисам. Ведь почта, нынче

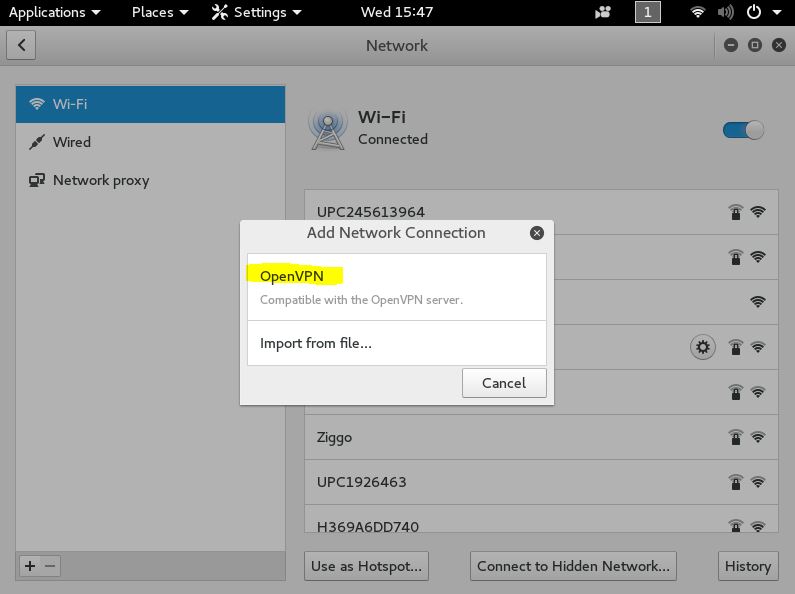

…VPN создана для установления виртуального соединения между узлами с использованием выделенных соединений, виртуальных туннельных протоколов или шифрование трафика. На Kali Linux, по умолчанию, опция VPN является неактивной, т. е. недоступной для добавления новых соединений. Эта

…Привет молодые хакеры. Сейчас речь пойдет о том, как ложить на сайты большой и тостый хуй простые сайты! Ясное дело в ВК вы не опрокинете! Но сайты школы или ВУЗа опрокинуть на изи… Но это не точно

Итак, первым

…Данная статья носит чисто теоретическое исследование, в части стран, в частности в России законодательством запрещено увеличивать мощность wi-fi адаптера. Все действия вы будете производить на ваш страх и риск. Тем не менее в материале

…Привет, сегодня я расскажу вам о взломе Wi-Fi сети с аутентификацией WPA/WPA2. Для проведения тестирования на проникновения беспроводных сетей отлично подойдет дистрибутив kali linux, содержащий большое количество утилит.

На страницах нашего сайта мы не однократно расказывали о использовании дистрибутива для проведения пентестов Kali Linux. Сегодня я раскажу вам о немаловажном моменте при испльзовании этого дистрибутива — настройке VPN, который, как

…Допустим я новый пользователь Linux. Я хочу отключить пароль для учетной записи. Как удалить пароль пользователя в операционной системе Linux с помощью параметра командной строки? Какая команда удаления пароля пользователя Linux.

Очень часто у нас есть процессы в Linux, которые мы хотим всегда запускать в фоновом режиме при запуске. Это будут процессы, которые нам нужно запускать при загрузке и всегда быть для нас доступными. Если мы используем

…Эта статья содержит набор методов для подключения к удаленной системе Windows из Linux и примеры того, как выполнять команды на машинах Windows удаленно из Linux с помощью ряда различных инструментов. И

…На нашем сайте много информации о разлиных хакерских инструентах. Но кроме отдельных утилит и программ существует целый класс инструментов которые по праву считаются комбайнами хакера )) Сегодня мы расскажем о таких сборках на базе Linux.

…Не новость что Linux является очень гибкой и настраиваемой системой. Благодаря этому он получает все большее распространение в сети. Но как и все остальные операционные системы, качество настройки и уровень безопасности системы зависит от квалификации администратора

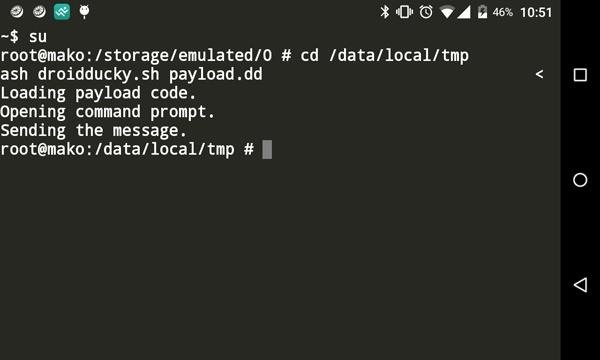

…Итак, в первой части мы говорили о том какие пакеты нам нужны и как их собрать в zip файл пакета обновлений андроид.

Шифрование данных и защита приватности на сегодняшний день является практически первоочередной задачей. Масса приложений собирают нашу информацию и сохраняют ее на своих серверах. Сегодня мы раскажем как можно защитить свою информацию с исползованием системы

…ARM-сборки BackTrack 5 и Kali Linux можно было запустить в среде Android давно. Некоторые инструменты в них не работали, другие работали медленно, но в целом дистрибутив шевелился, и можно было носить в кармане несколько

…Чтобы взломать сеть Wi-Fi с помощью Kali Linux, вам нужна беспроводная карта, поддерживающая режим мониторинга и внедрение пакетов. Не все беспроводные карты могут это сделать, поэтому я собрал список лучших адаптеров беспроводной сети для взлома

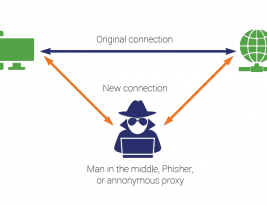

…Атака «человек посередине», или атака MitM, — это когда хакер проникает в сеть и заставляет все близлежащие устройства напрямую подключаться к их машине. Это позволяет им шпионить за трафиком и даже изменять некоторые вещи. Bettercap

…Изучая службы SCCM, мы изучали различные методы доступа для извлечения или изменения данных, хранящихся в базе данных сайта SCCM. Как правило, ИТ-администраторы, управляющие SCCM, используют графический интерфейс консоли Configuration Manager, который подключается к поставщику SMS сайта.

…Хотя сети Wi-Fi могут быть настроены умными ИТ-специалистами, это не означает, что пользователи системы так же технически подкованы. Мы продемонстрируем, как злобная близнецовая атака может украсть пароли Wi-Fi, выкинув пользователя из доверенной сети и создав

…Kali Linux — это дистрибутив Linux для тестирования на проникновение и этического взлома. Тем не менее, это не рекомендуется для повседневного использования, например, для ответов на электронные письма, игр или проверки Facebook. Вот почему лучше

…