Windows 11 появившаяся в прошлом году отличается от своих предков не только обновленным нтерфейсом. В ней так же присутствуют обновления которые не выставлены на показ. В этой статье мы рассмотрим конкретнее данные инструменты и непосредственно

…Рубрика: Hacking

Недавно решил я в качестве эксперимента поставить Windows 11 на старенький ThinkPad x200S. Поначалу новая винда вообще не хотела становиться на этот ноутбук. Ну вероятно потому что он древний и до усирачки тормозной. Ну и

…В октябре 2021 вышла Windows 11. Данная операционная система — это эволюция Windows 10. Но как часто случается ее обновленный интерфейс, новая панель задач, ну и главное меню много кому пришлось не по вкусу. Но

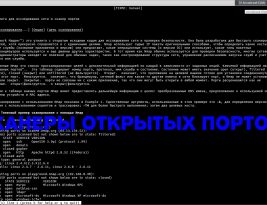

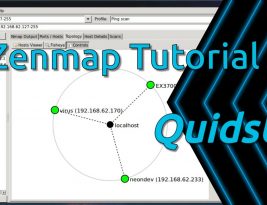

…Сканирование портов веб-сайта может показаться простым, но прежде чем запускать команду Nmap на нашей цели, мы должны сначала немного покопаться. Мы собираемся сканировать правильную цель? В этой статье мы подробно рассмотрим, как правильно сканировать порты

…Во время тестов на проникновение нередко можно встретить конфигурационный файл сетевого устройства Cisco. Это может быть резервная копия конфигурации, найденная где-то на каком-то компьютере в сети. Это может быть вывод журнала консоли (например, из PuTTY),

…

Жизненно важно выполнить тщательный анализ конфигурации хоста предоставленной рабочей станции. Однако это не тема данной статьи. Здесь мы сосредоточимся на очень конкретной области, а именно на доступе к инструментам командной строки. Таким образом, информация

…В этой статье мы представим новый минималистичный инструмент для локальных атак повышения привилегий в системах Microsoft Windows. Инструмент называется localbrute.ps1 и представляет собой простой инструмент грубой силы для локальной учетной записи Windows, написанный на чистом

…Сегодня мы узнаем, как получить обратную оболочку с помощью скриптов Powershell на платформе Windows. Рассмотрим тему PowerShell для пентестера: обратная оболочка Windows.

В этой статье вы узнаете, как использовать MsfVenom для создания всех типов полезных данных для использования платформы Windows. Прочтите руководство для начинающих отсюда.А в этой статье рассмотрим Шпаргалка по Msfvenom: Эксплуатация в Windows

.Существует множество сканеров сетевых портов. Некоторые из самых популярных включают Nmap, Masscan, Angry IP Scanner, ZMap и многие другие.Все они великолепны, хорошо протестированы и функциональны, но они также большие, сложные и,

…Следующая информация предназначена для помощи тестерам на проникновение и аудиторам в выявлении типичных проблем, связанных с безопасностью, когда дело доходит до администрирования сред Active Directory. Он содержит шаги по обнаружению каждой уязвимости практически с точки

…По мере того, как цифровые следы организаций становятся все больше и больше, сетевая разведка и перечень услуг, доступных через общедоступный Интернет, стали критически важной областью в обеспечении безопасности организации. А с учетом увеличения числа уязвимостей

…Любой взлом начинается со сбора информации о цели. Чем быстрее и качественнее вы соберете информацию — тем больше шанс найти крутую багу, зарепортить ее первым и получить вознаграждение. В отличие от пентеста, в

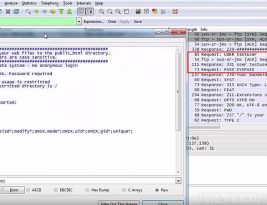

Захват баннера (Banner Grabbing) — первая и, по-видимому, самая важная фаза как в наступательной, так и в оборонительной среде тестирования на проникновение. В этой статье мы познакомимся с «Захватом баннера» и

…В данной статье мы: быстро познакомимся с протоколом SSH и его реализациями., а затем продемонстрируем некоторые атаки на протокол и их реализации, представим некоторые SSH-тесты на проникновение и инструменты

…В данной статье мы рассмотрим подделку серверных запросов (SSRF) применяемую для компрометации хоста. Так же мы сделаем попытку изучить опцию AlwaysInstallElevated применяемую для повышения привилегий.Для этого нам понадобится машина низкого уровня

Эта статья является первой из многих статей, посвященных WMI, и предназначено для довольно новой аудитории. Базовое понимание Powershell определенно поможет читателю при просмотре блога, однако это не является обязательным требованием. Вот

…В сегодняшней статье мы атакуем DNS rebinding, попытаемся разобраться с технологией WebSocket, попользуем уязвимость в приложении на Node.js а так же поработаем с технологией UNION SQL Injection. Разберем как войти на

…В nix есть переменная среды, которую если указать, ваши библиотеки будут загружены раньше остальных. Это означает, что системные вызовы можно заменить. Называется переменная LD_PRELOAD, и в этой статье мы подробно обсудим обнаружение руткитов с помощью переменной

…Межсайтовые сценарии или уязвимости XSS невероятно распространены, и их нельзя недооценивать. Часто они могут возникать даже в темноте, в местах, где вы не можете увидеть результат. В экземпляре Hacker Tools на этой неделе мы рассмотрим

…В данной статье мы продемонстрируем прохождение машины Ophiuchi с сайта Hack The Box. На их примере мы сначала протестируем SnakeYAML, а затем изменим приложение на Go, которое будет скомпилировано в WebAssembly.

…OSINT (Open Source INTelligence) — это поиск информации о людях фирмах и всяких заведениях с помощью открытых баз данных т.е. в источниках которые доступны всем. Этим занимаются

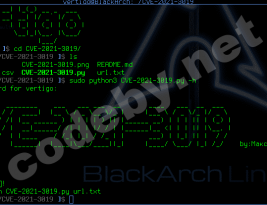

…Уязвимость CVE-2021-20090 позволяет получить доступ к любому скрипту веб-интерфейса без прохождения аутентификации. Суть уязвимости заключается в том, что в веб-интерфейсе некоторые каталоги, через которые отправляются изображения, файлы CSS и сценарии JavaScript,

…