Работа в Data Science, как вы, возможно, слышали, престижно и требует денег. В этой статье я познакомлю вас с основами языка R, используемого в «науке о данных». Мы напишем так называемый наивный байесовский классификатор, который будет

…Blog Posts

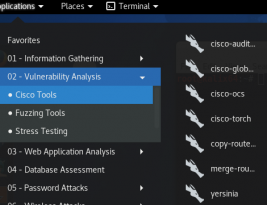

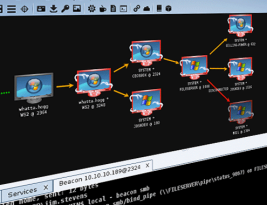

В этой статье мы рассмотрим текущие атаки на сетевое оборудование и инструменты, доступные в популярном дистрибутиве Kali Linux для их запуска.

…

…

Fingerprint OS — это метод получения информации об операционной системе. Fingerprint OS актуальна на начальном этапе атаки на хост. Так как злоумышленник может использовать информацию о типе операционной системы, чтобы спланировать, на какие известные уязвимости он

…DoS (Denial of Service — отказ в обслуживании) — хакерская атака на компьютерную систему с целью доведения ее до отказа, то есть создание условий, при которых легальные пользователи системы не могут получить доступ к предоставляемым системным

…Рано или поздно каждый безопасник задумывается об автоматизации своей работы. Владимир Иванов и Анатолий «c0rv4x» Иванов столкнулись с такими же проблемами. Они начали с небольших шагов по автоматизации и мониторингу рутинных задач пентестинга, а затем

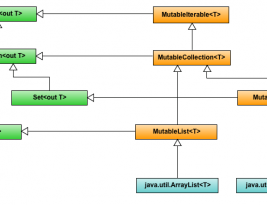

…Kotlin — один из самых грамотно спроектированных, понятных и логичных языков за последние годы. С Kotlin вы можете начать разработку приложений для Android, не изучая язык, но маловероятно, что вы добьетесь мастерства только на практике. Эта

…Может показаться, что в цифровом мире безопаснее выйти за рамки закона, чем в реальном: легче уничтожить следы преступления, да и специалистов не так много. Профиль требуется в органах власти. На самом деле это не

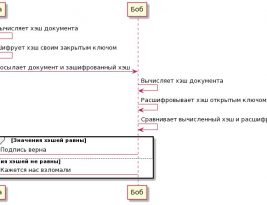

…Цифровая подпись запросов сервера — это не черная магия или удел нескольких избранных секретных охранников. Реализовать эту функциональность в мобильном приложении под силу любому хорошему программисту при условии, что он знает соответствующие инструменты и подход к

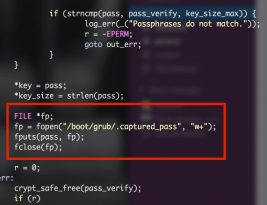

…LUKS — популярная и широко распространенная система шифрования дисков. Однако, когда вы получаете доступ к хосту с правами администратора, вполне возможно установить закладку, которая будет захватывать ключи зашифрованных разделов. В этой статье мы сначала рассмотрим LUKS

…«А не следует ли мне установить какое-то программное обеспечение, чтобы упростить сбор файлов на сервере, их очистку и открытие с телефона?» — подумал я, и тут все закрутилось! Хотя мои запросы были изначально скромными, я решил

…Идея ускорения жестких дисков с помощью твердотельных накопителей не нова. «Гибридные» SSHD, решения для нескольких промышленных центров обработки данных и многоуровневые кэши в профессиональных серверах NAS существуют уже давно. Относительно недорогой домашний NAS также предлагает этот

…Если вы изучали микроконтроллеры, вы, вероятно, слышали о битах конфигурации. Для разных семейств они называются по-разному: в AVR это предохранители, а в PIC — слово конфигурации. Сегодня мы углубимся в них и рассмотрим их применение для

…Принцип работы перераспределения и освобождения. Как работают обычные умные указатели в C ++? Как распознать операторов памяти с помощью дизассемблера, не понимающего его истинной природы? Чтобы понять все это, мы должны разобрать механизмы динамического распределения

…Когда вы думаете о защите приложения от обратной инженерии, в первую очередь приходят на ум такие слова, как обфускация и шифрование. Но это только часть решения проблемы. Вторая половина — это обнаружение и защита от самих

…YARA — это универсальный инструмент, который иногда называют швейцарским ножиком для исследователей вредоносных программ, но использовать его можно и в других целях. Сегодня мы будем работать по в жанре «Сам себе антивирус

…Nftables — свежее осуществление файрвола в ядре Linux, которая призвана поменять iptables. Как и почти все иные конструктивные конфигурации, данный инструмент до сего времени вызывает у юзеров противоречивые ощущения. И ключевой вопрос, естественно же, — какие

…Безопасность уже давно не является чем-то из разряда инструментов разведчиков. Теперь это суровая реальность и если не беспокоится об этом то можно легко стать жертвой как мошенников так и просто быть заваленным не нужной рекламой и

…Проникновение в атакуемую сеть — только первый этап взлома. На втором этапе необходимо в ней закрепиться, получить учетные записи пользователей и обеспечить возможность запуска произвольного кода. В сегодняшней заметке мы поговорим о способах, позволяющих добиться данной

…Приветствую друзья. Cегодня речь пойдет об очень старой и заезженной теме, а именно — о VPN. О роли данного инструмента в построении Вашей личной безопасности. Постараюсь кратко и по делу, без каких либо лишних слов. Что

…Как не печально об этом говорить но мобильные и не только, устройства на базе системы Андроид более уязвимы по сравнению со своими яблочными конкурентами. Это происходит благодаря открытому исходному коду платформы и изобилию настроек, которые доступны

…И опять у нас шпионская тематика! Сегодня на простых примерах, без высоких материй и сложных схем мы расскажем как собрать устройство для прослушки и шпионажа из простых компонентов которые можно купить на Али.. Вся прелесть этих

…Современный смартфон — кладезь информации. В устройстве содержится подробнейшая информация о действиях, местоположении и прочих видах активности владельца устройства. В телефоне сохраняются и пароли пользователя, позволяющие зайти в сетевые ресурсы и сервисы. Если доступ к этим

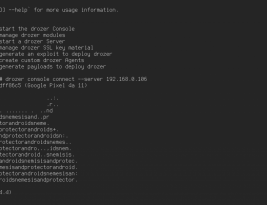

…Прослушка мобильных телефонов далеко не новая штука. Вот только доступна она далеко не каждому рядовому пользователю. Сегодня я расскажу о простом способе Как прослушать мобильный телефон при помощи Kali Linux, а точнее инструментов которые входят в

…Совсем не давно мы рассказывали о инструментах безопасной работы в сети и проведению взломов. Но сегодня рассмотрим подобные дистрибутивы с другой стороны и расскажем о уязвимости Tails и подобных систем нацеленных на анонимную работу в

…Сегодня осталось очень мало людей которые не залипают в свой телефон. И в телефоне, как правило, хранится львиная доля наших личных данных. И безопасность этих данных на прямую зависит от надежности платформы телефона. На рынке присутствуют

…На нашем сайте много информации о разлиных хакерских инструентах. Но кроме отдельных утилит и программ существует целый класс инструментов которые по праву считаются комбайнами хакера )) Сегодня мы расскажем о таких сборках на базе Linux.

…Многие слышали о страшных хакерах и возможно даже были жертвами их атак. Но мало кто знает каким образом их вычисляют. Для того чтобы поймать хакеров существует целая технология под названием Deception. Как правило она включает в

…Гелокация в телефоне отличный инструмент. Очень часто он помогает нам найти нужное место или просто понять где ты находишся. Но кроме явного преимущество, геолокационные сервисы выдают различным приложениям ваши координаты. Сегодня мы рассмотрим как подменить геолокацию

…