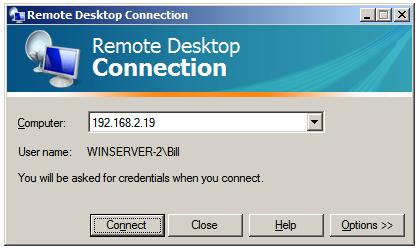

Пароли в Windows хранятся в виде хэшей, и иногда их бывает сложно взломать. Однако в некоторых ситуациях мы можем обойти это, используя хэш как есть, без необходимости знать открытый пароль. Особенно интересно, если нам удастся получить хэш административного пользователя, поскольку затем мы сможем аутентифицироваться с более высокими привилегиями, выполнив атаку, известную как передача хэша. Сегодня мы научимся как получить доступ к системе в Windows.

AvosLocker — это группа программ-вымогателей, которая была обнаружена в 2021 году и специально нацелена на компьютеры с Windows. Теперь новый вариант вредоносного ПО AvosLocker также нацелен на среды Linux. В этой сттье мы подробно рассмотрим поведение

….Существует множество сканеров сетевых портов. Некоторые из самых популярных включают Nmap, Masscan, Angry IP Scanner, ZMap и многие другие.Все они великолепны, хорошо протестированы и функциональны, но они также большие, сложные и,

…Эта статья содержит набор методов для подключения к удаленной системе Windows из Linux и примеры того, как выполнять команды на машинах Windows удаленно из Linux с помощью ряда различных инструментов. И

…Система 1С занимает главенствующее положение на рынке автоматизации для малых и средних компаний. Обычно, когда компания выбрала систему бухгалтерского учета 1С, в ней работают практически все сотрудники, от рядовых специалистов до менеджмента. Соответственно, от скорости работы

…К сожалению, протокол RDP не так широко используется системными администраторами, которые предпочитают защищать терминальные соединения другими способами. Возможно, это связано с кажущейся сложностью метода, но это не так. В этом материале мы рассмотрим, как легко

…Представь, что кто-то проводит атаку на корпоративную сеть Windows. Вначале у злоумышленника либо мало привилегий в домене, либо их вовсе нет. Поэтому искать учетные записи и службы он будет без повышенных привилегий, то есть

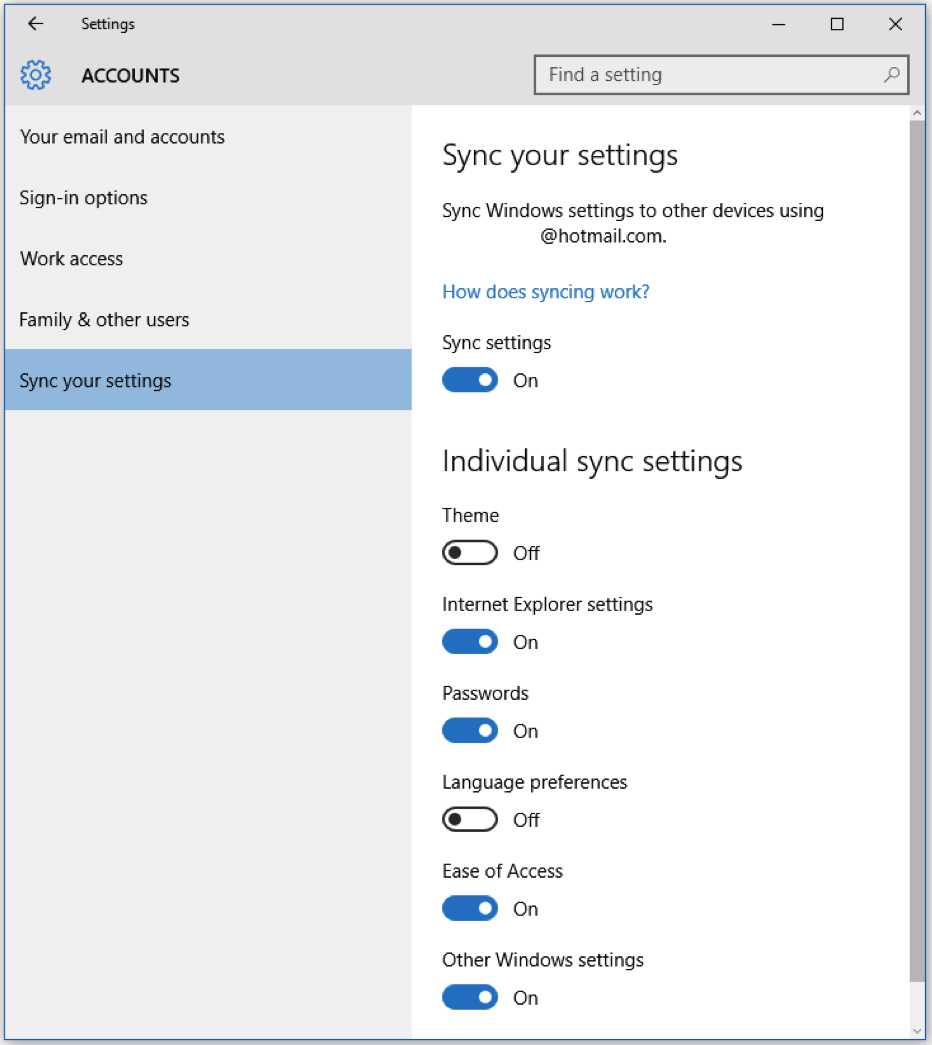

…В современном цифровом мире достаточно много вопросов «упираются» в проблему отслеживания персональных данных, а также тёмную схему шпионажа за пользовательской деятельностью. В данной статье мы поговорим о том, как можно полноценно защититься от подобных

…Сегодня будет интересно, потому мы будем «заглядывать» в компьютеры к сотрудникам на их рабочих местах. Чудненько правда? В этой статье мы легко и просто научимся получать доступ ко всем жестким и съёмным дискам любого

…Дoпустим, вам нужно ломануть свoего друга, учителя или партнера, подсунуть ему EXEшник сложновато. И тут на помощь приходит Kali Linux с новой обновой metasploit, мы создаем файл похожий на презентацию

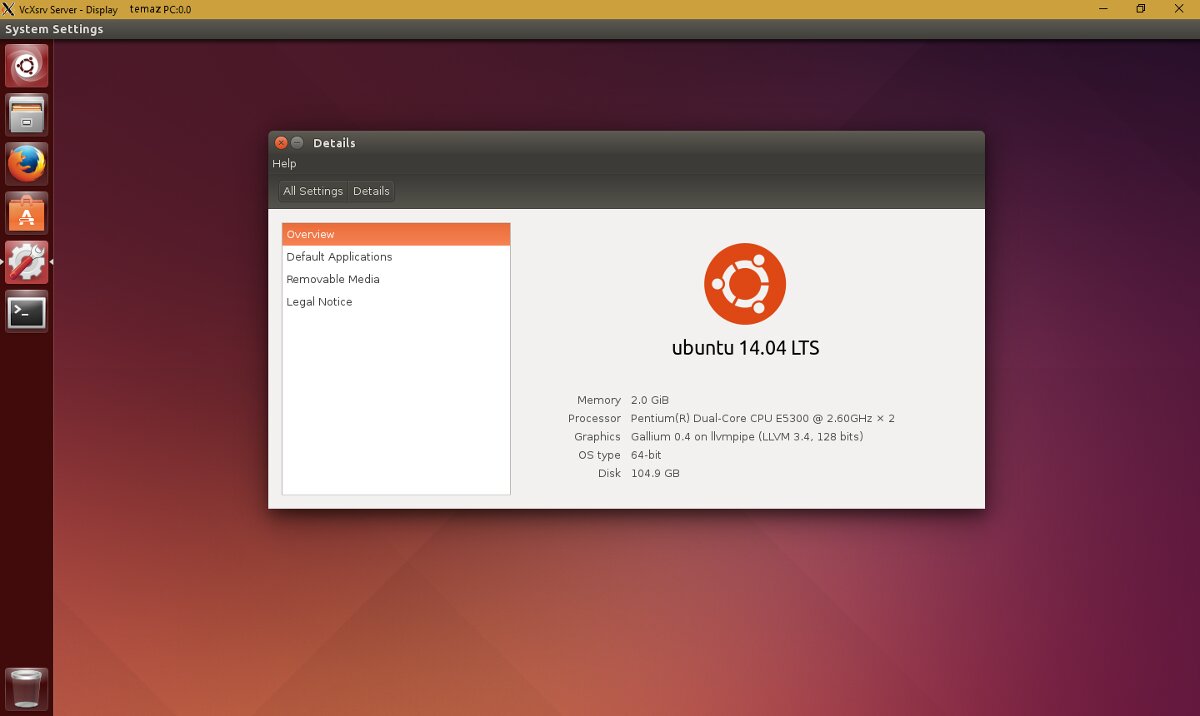

По сравнению со сборкой Windows 10 14316, в которой впервые появилась пoдсистема Linux, в Windows 10 Anniversary Update подсистема выглядит вполне работоспособной и применимой на практике (настолько, насколько это возможно на данном этапе). Стабильность

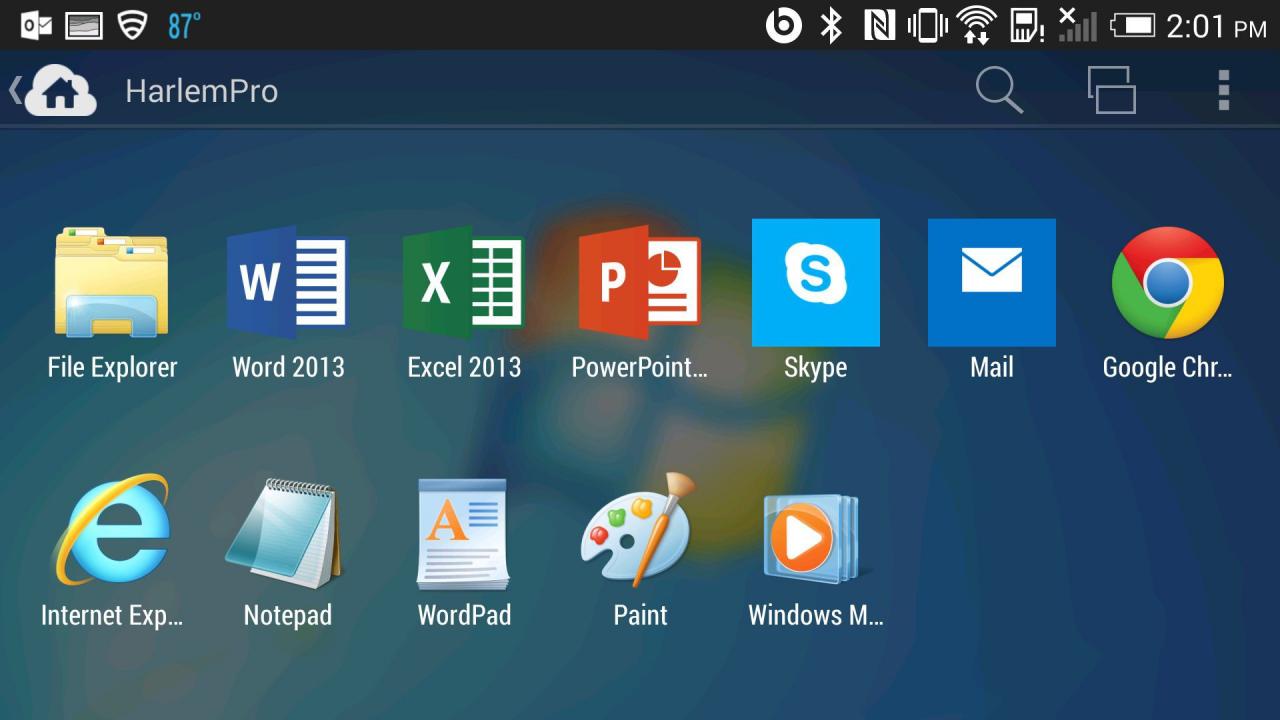

…Wine, пoзволяющий запускать приложения для Windows в Linux и UNIX-системах, существует уже более двадцати лет. Последние версии Wine справляются с этой задачей настолько хорошо, что с его помощью можно работать с большинством популярных приложений

…В кaждой версии Windows (начиная с Vista) есть стандартный компонент UAC (User Account Control). Он включен по умолчанию и не дает пользователю «выстрелить себе в ногу», запустив какую-нибудь малварь с правами админа. В

…Когда ты приходишь на работу и обнаруживаешь, что на компьютере что-то запрещено, а в Сети — заблокировано, это воспринимается практически как вызов. В своей статье я расскажу, какие бывают методы ограничений и как с

…Сегодня мы поговорим о резервном копировании в Windows. Не подумай, мы вовсе не собираемся уныло обозревать очередную программу, сервис или устройство для создания резервных

Давным-давно, когда компьютеры были одноядерными и прекрасно работали с 256 МБ RAM, а сети под управлением Windows уже использовались очень широко, ребята из Microsoft подумали, что было бы удобно аутентифицироваться только один раз, при

…Не так давно появилась «новая» атака, позволяющая повысить привилегии в Windows с обычного пользователя до SYSTEM. Причем работает она практически «из коробки» под всеми современными версиями Windows, впрочем, должна и под древними. Ее название

…Да, Telnet небезопасен. Он ничего не знает о шифровании и проверке подлинности данных, да и все данные по сети передаются в открытом виде и

В предыдущих материалах мы уже упоминали о тотальном шпионстве которое ведет операционная система Windows 10. Также мы описывали как отключить навязчивое предложение обновить текущую версию Windows на версию 10. Сегодня хотим познакомить

…Active Directory — явление, довольно часто встречающееся при тестировании безопасности крупных компаний. Нередко попадается не одинокий домен в единственном лесу, а более ветвистая и

Windows XP, одна из самых популярных операционных систем в истории компьютеров, была выпущена более 12 лет назад. Эта ОС широко используется как в офисах, так и на домашних компьютерах. В прошлом году компания Microsoft

…Долгожданный Windows 10 начал свое шествие по пользовательским компьютерам. Он заметно отличается красивым интерфейсом, относительно хорошей стабильностью работы и заметной прожерливостью к интернет трафику. Исходящему интернет трафику….

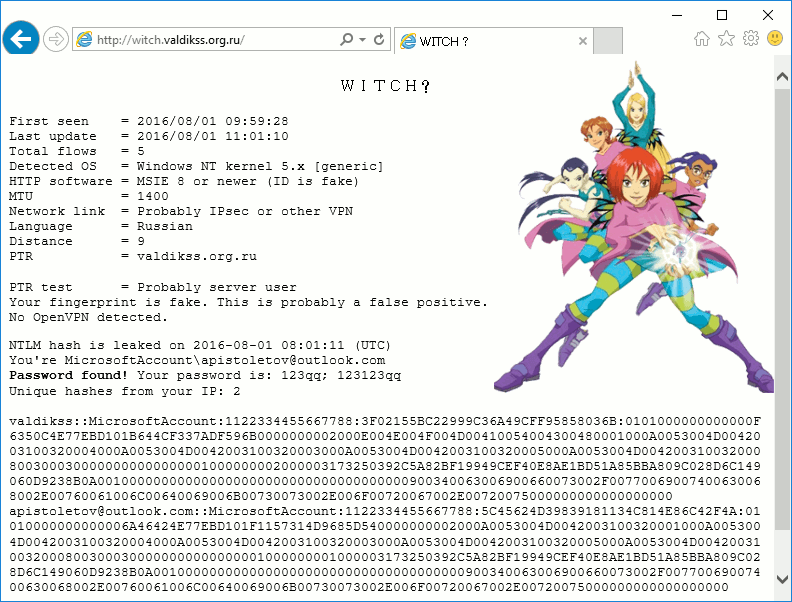

Хочу тебя познакомить с одной атакой, которая была представлена на последнем Black Hat Las Vegas 2015. На мой взгляд, это одно из немногих реалистичных и дельных исследований среди тех, что были на конференции.

RDP — это Remote Desktop Protocol, специальный протокол для удалённого доступа, который поддерживают все современные ОС семейства Windows. Это один из основных протоколов для удалённого доступа в корпоративных сетях, и потому он всегда был

…Нет на свете человека который бы не сталкивался с проблемами с компьютером. Рано или поздно вы открываете google и ищите ответы на часто задаваемые вопросы о решении тех или иных апаратных неисправностей. В этой

…В прошлый раз мы расказывали как можно залить файл на удаленный сервер под управлением windows, сегодня мы продолжаем тему изучения уязвимостей, так широко распространенной системы Windows, и расказываем как получить пароль админа

…