Рубрика: Hacking

Первоначальный сбор информации во многом является ключевым элементом для успешного пентестинга.

Сбор информации при пентестинге можно поделить на два вида. Это пассивный и активный анализ. После

…Многие привыкли подключать смартфоны к заряднику каждый вечер. Сегодня это норма. Развиваются технологии, оптимизируется Android, производители нашпиговывают свои аппараты hi-end начинкой, но при этом, как будто сговорившись, очень неохотно увеличивают емкость аккумуляторов, издевательски балансируя

…В заключение темы немного про еще одну приятную фичу Cisco-роутеров — протокол Cisco Discovery Protocol (CDP). Это проприетарный протокол циски, используемый для обнаружения друг друга девайсами циско. Суперфункциональности не несет (хотя это зависит от

…Системы контроля версий хранят в себе очень много данных — практически все изменения, которые были совершены. Это дает нам возможность получить и исходники существующего приложения, и то, что было когда оно только создавалось: DEV-пароли,

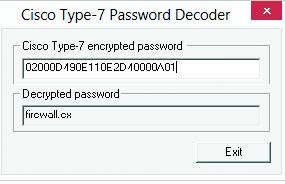

…Итак, у нас есть конфиги от цисок. Что дальше? Конечно, на данном этапе можно было бы и закончить, если мы взяли под контроль интересующую нас циску и прокинули доступ, куда необходимо. Но если нам

…Wifiphisher — это инструмент, который позволяет быстро развернуть автоматизированную фишинг-атаку в Wi-Fi-сетях для получения различных секретов и аутентификационных данных.

В общем, он помогает провести атаку по социальной инженерии. Таким образом, пользователь сам

За четыре года из маленького, но амбициозного проекта Android превратился в едва ли не самую сложную и напичканную функциональностью мобильную ОС современности. В Android есть поддержка огромного количества технологий и функций, многие из которых

…CiscoRouter — инструмент на Java для сканирования Cisco-роутеров через SSH. Сканирование идет на основе заранее созданных правил с помощью приложения CiscoRule (https://github.com/ajohnston9/ciscorule).

Современый смартфон наш друг, помошник, кошелек, секретарь, будильник, записная книжка и всезнающий советник. Многие эти функции стали доступны благодаря тесной интеграции сервисов google в операционную систему android. И все было бы отлично если бы

…Шифрование данных — непременный хакерский ритуал, в котором каждый применяет свой набор утилит. Если для десктопных ОС выбор предлагается большой, то в мобильных операционках пока доступны единичные приложения. Мы обратили внимание на новое творение

…Windows XP, одна из самых популярных операционных систем в истории компьютеров, была выпущена более 12 лет назад. Эта ОС широко используется как в офисах, так и на домашних компьютерах. В прошлом году компания Microsoft

…Большая проблема многих взломов и пентестов в том, что «заряженные» исполняемые файлы, созданные с помощью Metasploit или других пентест-фреймворков, палятся практически всеми антивирусными вендорами. И поэтому вместо того, чтобы продолжать проникновение, пентестеру

…Инструмент windows-privesc-check ищет различные ошибочные конфигурации, которые позволят

локальному непривилегированному пользователю повысить свои привилегии до другого пользователя или для доступа к локальному приложению (например, базе данных).

…

Утилит для исследования Wi-Fi-сетей достаточно много, например Kismet, Wifite и другие. Они прекрасно справляются с определением типа сети и типа протокола аутентификации, таких как TKIP/CCMP, но не дают никакой информации касательно типа EAP.

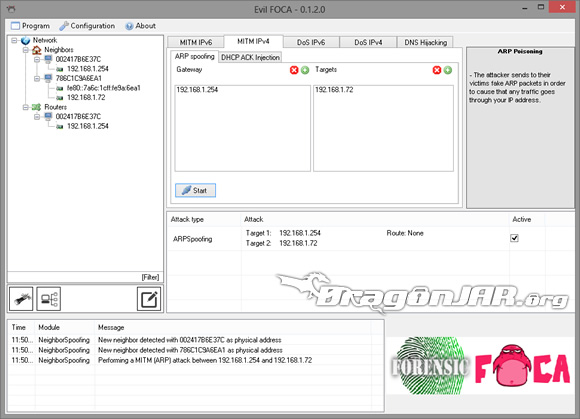

…На сегодняшний день Evil Foca — это инструмент для пентестеров и аудиторов безопасности, перед которыми стоит цель проверить безопасность данных в IPv4- и IPv6-сетях. Инструмент производит следующие атаки:

• MITM в IPv4-сетях с помощью ARP Spoofing

…Ежедневно мы получаем множество Email сообщений. Почта стала нашим верным помошником в бизнесе, общении и развлечениях. Также каждый день мы получаем изрядную долю спама который изначально помещается в специальную папку. Но иногда в ежедневной

…Мы с вами образованые люди и всегда стремимся выжать из наших устройств максимум функционала. Тем более если этот функционал заведомо ограничен производителем устройства. Сегодня я хочу рассказать вам о джейлбрейк iOS и всех подводных

…Для смартфонов существуют тысячи программ, и разобратся в их разнообразии сегодня не просто. При покупке нового смартфона у меня иногда уходит несколько дней на подбор необходимого набора программ для андроид. Их так много что

…Кейлогеры или клваиатурные шпионы существуют с ранних времен появления компьютеров. Они применяются в самых различных сферах деятельности. От офисного применения, когда директор хочет знать все что делают его сотрудники, до широкомасштабных шпионских программ которые

…Порядка 99% кибератак в первом квартале 2015 года были направлены на Android-устройства. Наиболее часто атаки осуществлялись с целью отправки дорогих SMS-сообщений на короткие номера, похищения пользовательских данных и отслеживания местоположения устройства. На примере

…Любому уважающему себя системному администратору необходимо знать, как работать с сетевыми анализаторами, будь то tcpdump или Wireshark. Поэтому сегодня расскажу вам о сетевом анализаторе tcpdump и покажу 12 примеров его применения.

…

Возвращаясь к теме взлома роутеров, которыми сейчас буквально наводнен интернет, мы не можем не уделить внимания инструментам которые облегчают задачу пост эксплуатации взломаных роутеров. Сейчас появляется больше и больше хакерских инструментов, которые все ближе и

…Последние новости о блокировке Российским пользователями доступа к рутрекеру в очередной раз заострили злободневную тему. По нашему мнению это вопиющее нарушение человеческих прав и свобод но мы не юристы чтобы доказывать это в суде.

…Wi-Fi сейчас есть практически в каждой квартире. Невидимые нити беспроводных каналов опутали мегаполисы и села, дома и дачи, гаражи и офисы. Несмотря на кажущуюся защищенность, технически образованые личности каким-то образом обходят все эти ваши

…Беспроводные сети — звучит здорово, хотя на практике это не всегда так. Даже с появлением 802.11ас диапазон «Не так уж сильно» расширился, хотя пропускная способность значительно возросла. Помимо проводных сетей, одной из альтернатив является

…О Cydia сегодня не знает только ленивый. Такие слова, как джейлбрейк, твик и неофициальный магазин приложений, уже давно вошли в обиход любого мало-мальски грамотного пользователя айдевайса. С другой стороны, не рассказать о Cydia было

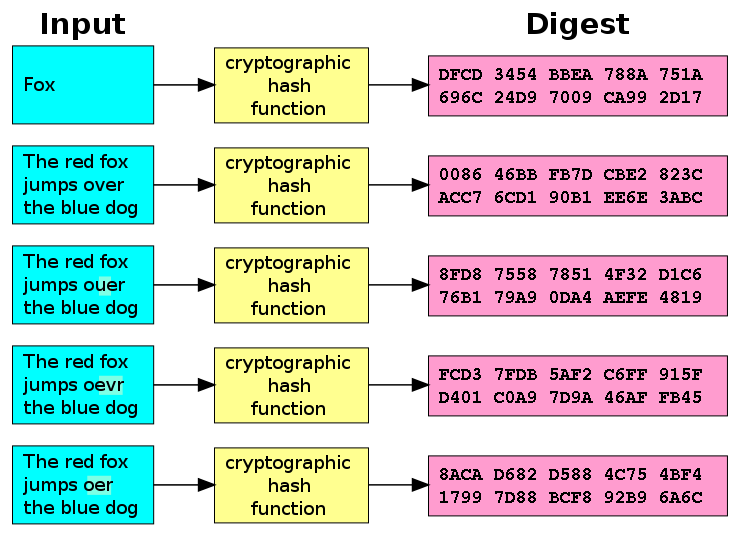

…Не так давно мы уже расказывали о бесплатных инструментах для проведения ддос атак. Сегодня мы познакомимся с еще одним методом — Hash Collision DoS. Сразу скажу, что сама тема эта достаточно обширная и

…