Если вы когда-нибудь окажетесь в ситуации, когда вам нужно взглянуть на спектр беспроводной связи, будь то устройства Bluetooth или Wi-Fi, вам стоит попробовать увлекательный инструмент на основе Python 3 под названием Sparrow-wifi. Он кроссплатформенный, простой в использовании и имеет впечатляющий графический интерфейс, который показывает уровень сигнала соседних устройств. Просмотрим как осуществляется разведка по Wi-Fi и GPS с помощью Sparrow-wifi.

Elastic Security стремится превзойти противников в инновациях и обеспечить защиту от новейших технологий злоумышленников. В Elastic Security 8.8 они добавили новые средства обнаружения на основе стека вызовов ядра, которые повышают эффективность борьбы с угрозами в

…ICEDID — это семейство вредоносных программ, обнаруженное в 2017 году исследователями IBM X-force и связанное с кражей учетных данных, банковской информации и другой личной информации. ICEDID всегда было распространенным семейством, но его рост стал еще

…Основательно защитить свою сеть возможно лишь в том случае, если вы понимаете всю картину и умеете интегрировать функции безопасности так, чтобы они функционировали корректно и не нарушали нормальную работу. В этом секрет сетевой безопасности. Сети

…Kali Linux — это дистрибутив Linux для тестирования на проникновение и этического взлома. Тем не менее, это не рекомендуется для повседневного использования, например, для ответов на электронные письма, игр или проверки Facebook. Вот почему лучше

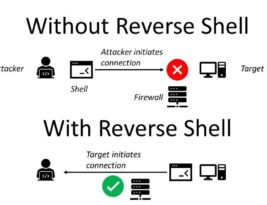

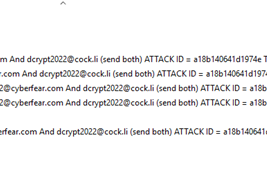

…В этой статье мы описываем платформу AsyncRAT C2 (command & control), которая позволяет злоумышленникам удаленно отслеживать и контролировать другие компьютеры по безопасному зашифрованному каналу. Мы предоставляем обзор этой угрозы, технический анализ и метод обнаружения вредоносного

…Недавно у нас была возможность помочь одному из наших клиентов с программой-вымогателем. Одна из зашифрованных папок выглядела так, как показано ниже. Интересно, что на момент расследования информации об этом штамме программы-вымогателя было немного. Encrypter.exe был

…В этой статье мы собираемся демистифицировать и ответить на один очень важный вопрос, связанный с паролями. Многие люди задаются вопросом, стоит ли использовать пробелы в паролях или нет.

В современном цифровом мире использование надежных паролей

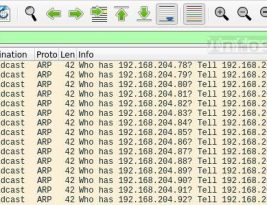

…В этой статье мы рассмотрим фильтры отображения Wireshark и посмотрим, как их использовать для обнаружения различных сетевых атак в Wireshark.

Мы собираемся рассмотреть ряд сценариев, обычно выполняемых злоумышленниками, таких как различные методы обнаружения хостов,

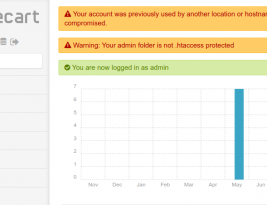

…Вы всегда меняете пароль своей учетной записи, когда хотите, но что, если ваш пароль меняется всякий раз, когда злоумышленник хочет, и что, если вы не знаете об этом? Сегодня в этой статье мы узнаем основные

…Казалось бы, что вопрос «бесплатного интернета» — это что-то такое вроде из минувшего вчерашнего дня. Но характерные черты устройства домашних сетей дают возможность в том числе и на сегодняшний день определенным неответственным людям не

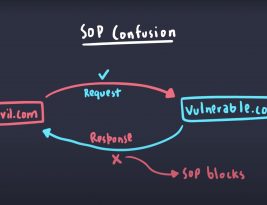

…Многие надстройки браузера запрашивают несколько разрешений, поэтому велика вероятность, что ваша личная информация окажется в руках посторонних после установки. В этой статье мы рассмотрим способы проверки подключаемых модулей браузера на предмет безопасности и предложим несколько других

…MITER ATT & CK — одна из самых популярных методик среди профессионалов в области информационной безопасности. В этой статье мы расскажем, как создавалась и организовывалась база знаний, с помощью которой они описывали возможности вредоносных программ, создавали

…Принцип конфиденциальности I2P заключается в том, что местонахождение скрытой службы неизвестно. Каждая скрытая служба (например, веб-сайт или посещающий его пользователь) взаимодействует с другими ресурсами через анонимные туннели. Как и другие участники сети, они строят туннели через

…Сегодня мы продолжаем рассказ о вопросах обеспечения личной безопасности, анонимности и секретности в сети Интернет собственными силами.Еще несколько полезных советов, настроек, трюков и приемов для домашнего и отчасти корпоративного компьютера, которые ты можешь выполнить самостоятельно.

…Сегодняшний материал посвящен самым распространенным каналам для передачи информации на домашнем либо отчасти корпоративном ноутбуке, а также борьбе за личную безопасность и анонимность.

Цифровизация изменила мир. Изменения коснулись нашего стиля жизни, досуга, подхода к работе и обучению. Каждая организация, которая хочет предоставлять услуги заказчикам и сотрудникам, должна защищать свою сеть. Система сетевой безопасности также

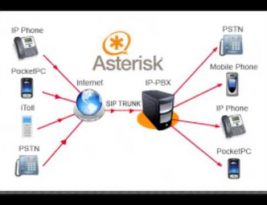

…В последние несколько лет наблюдается высокий уровень распространения IP-телефонии (VoIP). Большинство организаций, принявших VoIP, либо не осведомлены о проблемах безопасности VoIP и ее реализации, либо просто не знают о них. Как и любая другая сеть,

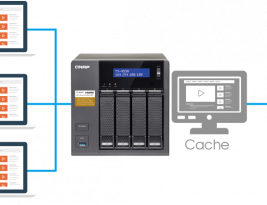

…Система 1С занимает главенствующее положение на рынке автоматизации для малых и средних компаний. Обычно, когда компания выбрала систему бухгалтерского учета 1С, в ней работают практически все сотрудники, от рядовых специалистов до менеджмента. Соответственно, от скорости работы

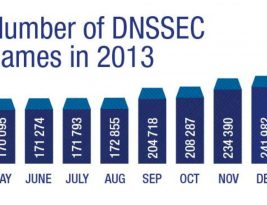

…DNSSEC (Domain Name System Security Extensions) — это набор расширений протокола DNS IETF, который сводит к минимуму атаки, связанные со спуфингом DNS-адреса во время разрешения доменного имени. Его цель — предоставить клиентам DNS (термин

…Беспроводные коммутаторы, маршрутизаторы и решения с непрерывным обучением, основанные на архитектуре цифровой сети Cisco DNA, повышают вашу безопасность. Постоянная адаптация. Постоянная защита. Сети вступают в новую эру своего развития.