Взлом пароля для сетей WPA2 был примерно одинаковым в течение многих лет, но более новая атака требует меньше взаимодействия и информации, чем предыдущие методы, и имеет дополнительное преимущество, заключающееся в возможности нацеливаться на точки доступа,

…Search Results for: kali linux

Чтобы взломать сеть Wi-Fi с помощью Kali Linux, вам нужна ваша беспроводная карта для поддержки режима мониторинга и внедрения пакетов. Не все беспроводные карты могут это сделать, поэтому сдесь собран список лучших беспроводных сетевых адаптеров

…Хакеры часто находят интересные файлы в самых обычных местах, например, на FTP-серверах. Иногда удача возобладает, и будет разрешен анонимный вход в систему, то есть любой может просто войти в систему. Но чаще всего потребуются действительные имя

…Прежде чем атаковать любой веб-сайт, хакер или пентестер сначала составляет список целевых поверхностей. После того, как проведена хорошая разведку и найдены нужные места, на которые можно направить прицел, будет использован инструмент сканирования веб-сервера, такой как Nikto,

…Сканирование портов веб-сайта может показаться простым, но прежде чем запускать команду Nmap на нашей цели, мы должны сначала немного покопаться. Мы собираемся сканировать правильную цель? В этой статье мы подробно рассмотрим, как правильно сканировать порты

…В этом руководстве мы подробно рассмотрим установку и обновление сканера уязвимостей Nessus Professional и его подключаемых модулей в автономном режиме. Автономный метод полезен в ситуациях, когда от нас требуется выполнить сканирование уязвимостей изолированной среды без

…Сегодня мы узнаем, как получить обратную оболочку с помощью скриптов Powershell на платформе Windows. Рассмотрим тему PowerShell для пентестера: обратная оболочка Windows.

В этой статье вы узнаете, как использовать MsfVenom для создания всех типов полезных данных для использования платформы Windows. Прочтите руководство для начинающих отсюда.А в этой статье рассмотрим Шпаргалка по Msfvenom: Эксплуатация в Windows

Следующая информация предназначена для помощи тестерам на проникновение и аудиторам в выявлении типичных проблем, связанных с безопасностью, когда дело доходит до администрирования сред Active Directory. Он содержит шаги по обнаружению каждой уязвимости практически с точки

…При сканировании удаленных хостов и веб-приложений опасность атак включения файлов является важным фактором, особенно при работе с веб-приложениями, поддерживающими плагины, такие как WordPress. Поэтому сегодня изучим тему Uniscan: сканер уязвимостей RFI,

…Итак, сегодня в этой статье мы рассмотрим один из лучших плагинов от Burp Suite «Hack Bar», который ускорит все наши задачи по ручному вводу полезной нагрузки и будет работать почти со

…В этой статье мы узнаем, как мы можем использовать ffuf, что означает «Fuzz Faster U Fool», интересный инструмент веб-фаззинга с открытым исходным кодом. С момента его выпуска многие люди тяготели к

…Захват баннера (Banner Grabbing) — первая и, по-видимому, самая важная фаза как в наступательной, так и в оборонительной среде тестирования на проникновение. В этой статье мы познакомимся с «Захватом баннера» и

…В данной статье мы рассмотрим подделку серверных запросов (SSRF) применяемую для компрометации хоста. Так же мы сделаем попытку изучить опцию AlwaysInstallElevated применяемую для повышения привилегий.Для этого нам понадобится машина низкого уровня

В сегодняшней статье мы атакуем DNS rebinding, попытаемся разобраться с технологией WebSocket, попользуем уязвимость в приложении на Node.js а так же поработаем с технологией UNION SQL Injection. Разберем как войти на

…При желании вскрыть чужую сеть хакер может воспользоваться различными высокотехнологическими способами или же подбросить USB-накопитель с «подарком» сотрудникам компании, интересующей хакера. С каждым годом этот метод становится все менее популярным, но он все еще

В наши дни использование беспроводных сетей Wi-Fi очень распространено. Многие пользователи задумываются о безопасности своих сетей и компьютеров, иногда у них возникают вопросы, как взломать Wi-Fi, насколько реальна эта угроза?

В этом посте я приглашаю

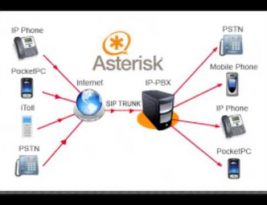

В последние несколько лет наблюдается высокий уровень распространения IP-телефонии (VoIP). Большинство организаций, принявших VoIP, либо не осведомлены о проблемах безопасности VoIP и ее реализации, либо просто не знают о них. Как и любая другая сеть,

…Беспроводные коммутаторы, маршрутизаторы и решения с непрерывным обучением, основанные на архитектуре цифровой сети Cisco DNA, повышают вашу безопасность. Постоянная адаптация. Постоянная защита. Сети вступают в новую эру своего развития.

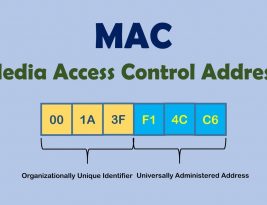

MAC-адрес (также известный как физический адрес сетевого устройства) — это уникальный идентификатор сетевого интерфейса в сети. Одно устройство (например, компьютер, маршрутизатор, смартфон) может иметь несколько сетевых интерфейсов (проводных и беспроводных) и, следовательно, иметь несколько разных

…Тема выбора устройства для взлома WIFI за последнее время как-то обострилась. Да, эти вопросы возникали всегда, достаточно полистать любой из даркфорумов, на каждом есть люди которые при запуске сканирования окно терминала сразу закрывается или неполучается делать

…Каждый, кто начинает изучать уязвимости программного обеспечения и их эксплуатацию, рано или поздно начинает задаваться вопросами: откуда берутся методики написания эксплойтов? Почему современное ПО содержит уязвимости? Насколько операционные системы с точки зрения проведения атак на

…CVE-2020-1472, или Zerologon. Обнаружение уязвимости Zerologon, уже вошла в число самых опасных уязвимостей, обнаруженных за последние годы. Это позволяет злоумышленнику взломать учетную запись компьютера контроллера домена и получить доступ к содержимому всей базы данных Active Directory.

…Стандарт Wi-Fi был разработан на основе IEEE 802.11 и используется для сетей беспроводной широкополосной связи. Первоначально технология Wi-Fi была ориентирована на организацию точек быстрого доступа в Интернет (хот-спотов) для мобильных пользователей. Преимущества беспроводного доступа очевидны,

…DoS (Denial of Service — отказ в обслуживании) — хакерская атака на компьютерную систему с целью доведения ее до отказа, то есть создание условий, при которых легальные пользователи системы не могут получить доступ к предоставляемым системным

…